Introduction

Mais que cache l’informatique dans les films ? On a tous vu des interfaces avec des polices en taille 72, des sons à chaque pression et des messages qui prennent toute la surface de l’écran pour indiquer qu’on a reçu un courriel. On a tous vu des Mac sous Windows, des PC sous Mac OS X, des machines sous Linux avec des skins bizarres. Mais parfois, ça existe. Parfois, les interfaces alambiquées sont réelles, les lignes de code qui semblent aléatoires ont une provenance, parfois les hackers dans les films utilisent (mal) de vrais outils. Dans ce dossier, nous allons vous présenter quelques exemples de ce type. Bonne lecture. (et non, l’interface de Minority Report n’existe pas).

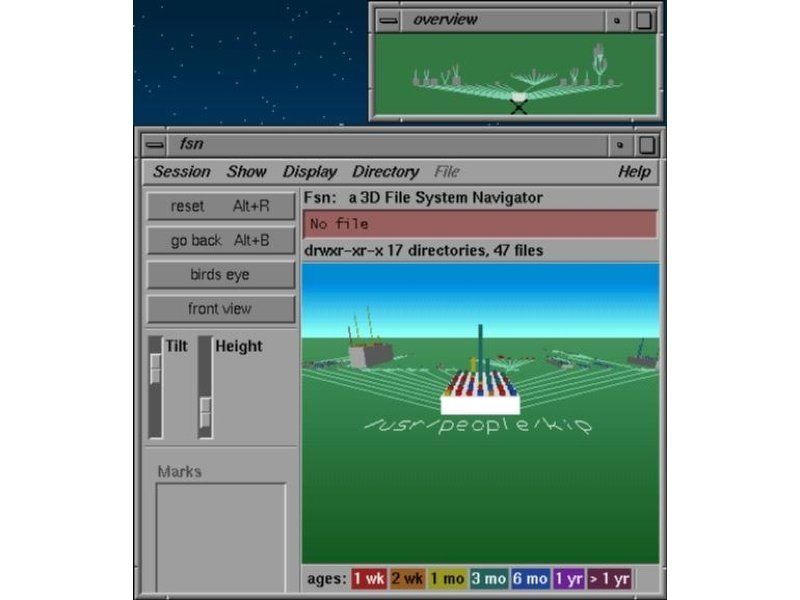

Jurassic Park

Le film qui nous a donné l’idée de ce dossier : dans le premier Jurassic Park, la petite-fille de John Hammond (12 ans) découvre un ordinateur qui commande le parc et s’écrie « Je connais ce système, Timmy, il fonctionne sous Unix ». Et on nous montre une interface en 3D pour naviguer dans les fichiers. Cette interface… existe.

FSN

Il s’agit en effet de FSN (prononcez Fusion), un explorateur de fichiers graphique, en 3D, destiné aux stations Irix de Silicon Graphics. Le programme a été distribué, même s’il a été peu utilisé.

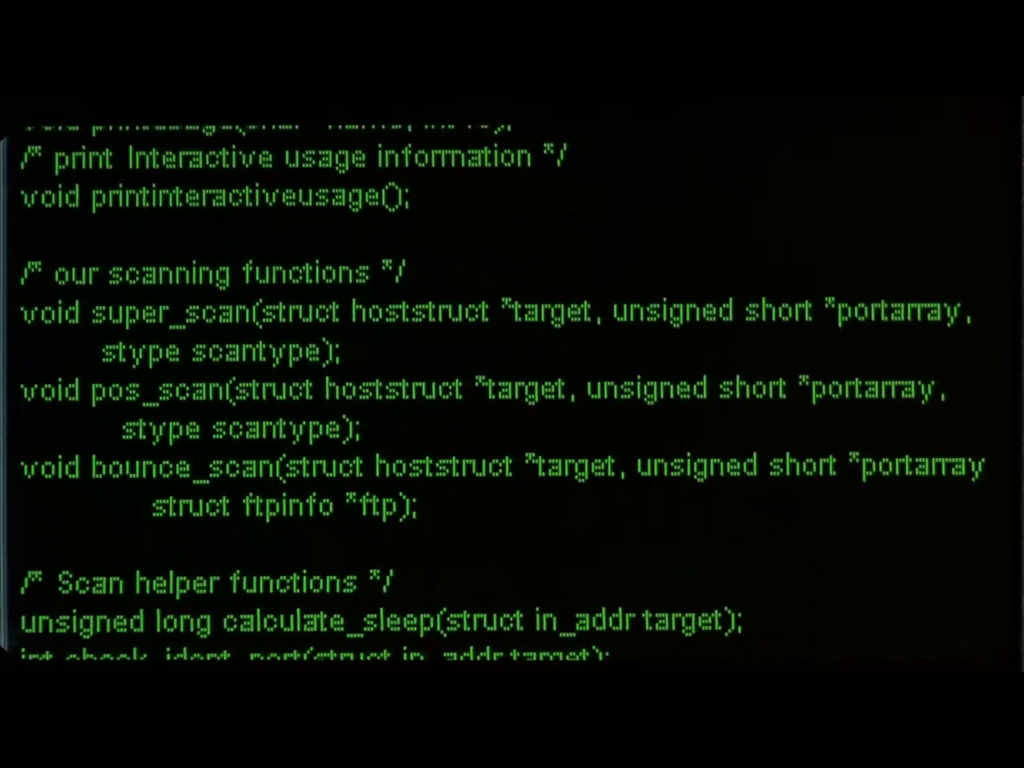

Battle Royale

Dans cette image tirée du film Battle Royale (un film japonais sorti en 2000), on voit un des jeunes héros du film essayer de « hacker » un serveur. Essayer seulement, parce que le texte qui défile n’est pas vraiment dangereux pour le serveur en face…

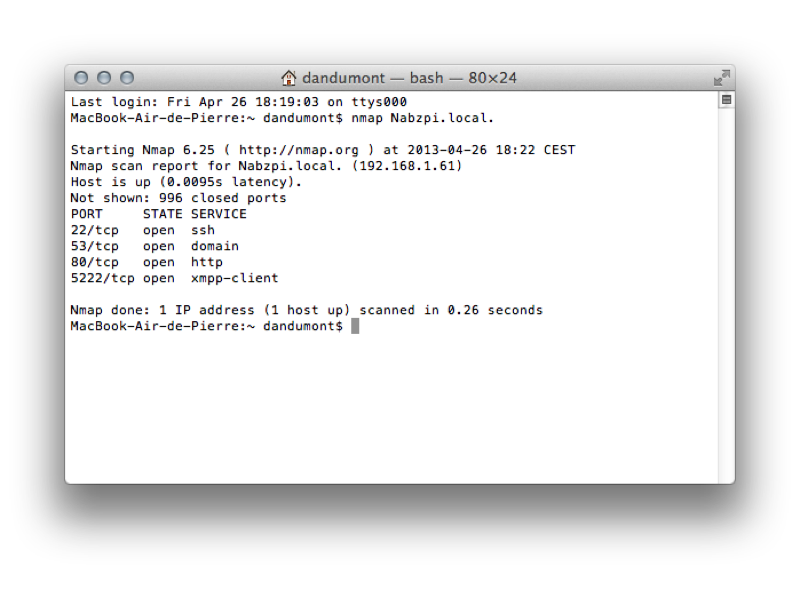

Le code source de NMAP

Il s’agit en effet d’un morceau du code source de NMAP,un outil parfois utilisé par les hackers. NMAP est un scanneur de ports open source, et on retrouve souvent cet outil dans les films.

Stargate SG1

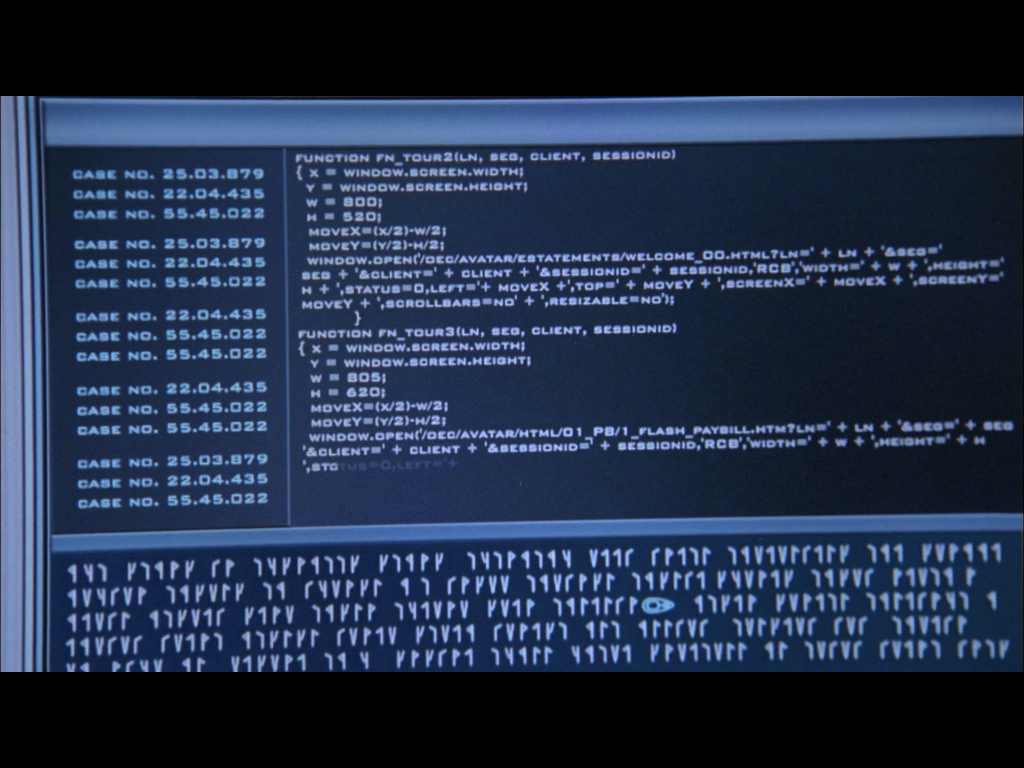

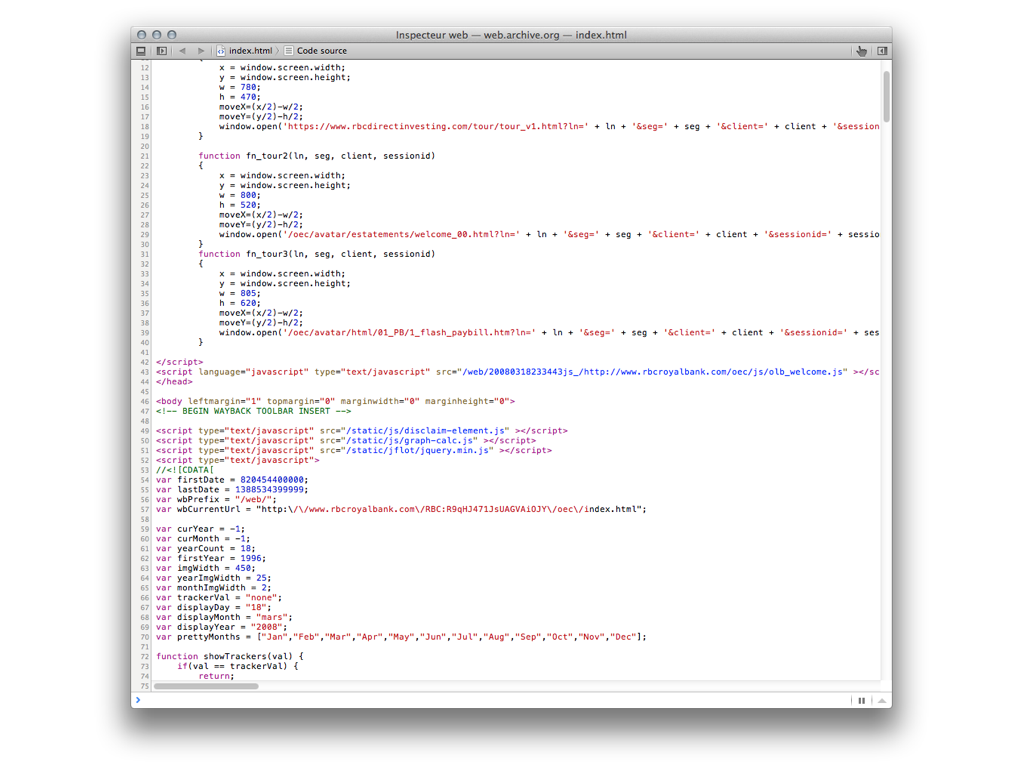

Dans un film de la franchise Stargate, Stargate : L’Arche de vérité sorti en 2008, le colonel Samatha Carter doit faire face — encore une fois — à une invasion de réplicateurs, des robots extraterrestres agressifs. Et l’analyse du code source des robots en question est assez intéressante…

Du code JavaScript

En fait, les réplicateurs sont animés par du code JavaScript, certains ont dû le remarquer. Et le code en question vient du site Internet de la RBC, la Royal Bank of Canada. Il provient plus exactement de cette page (le lien envoie vers la version de 2008).

Les Experts

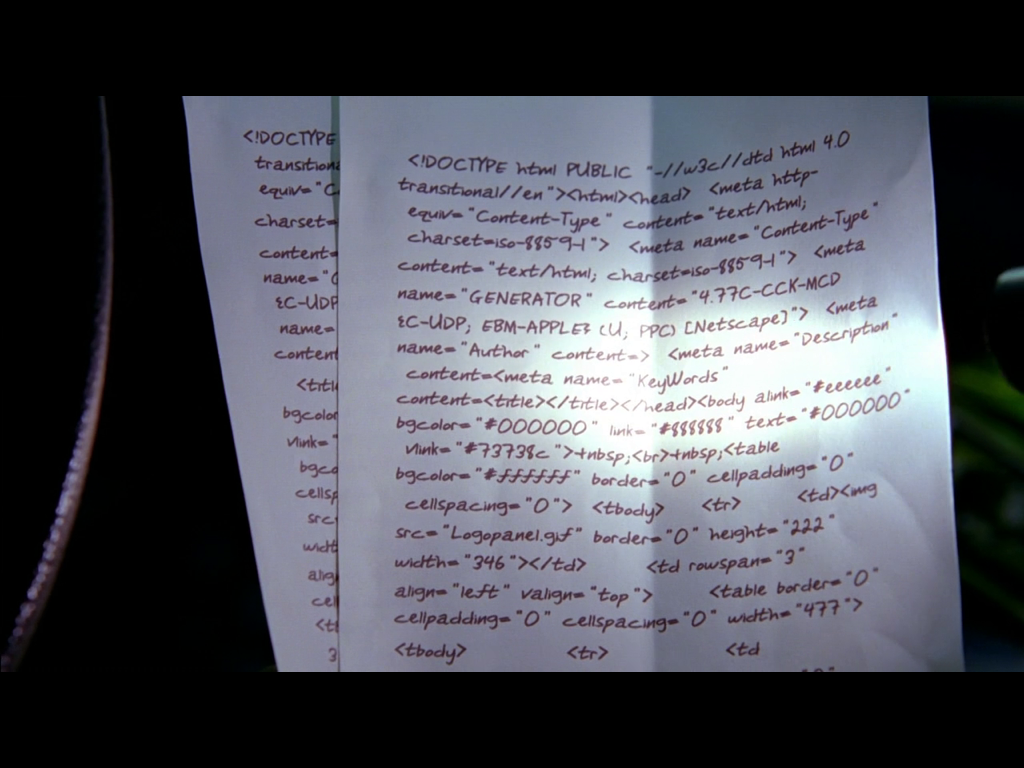

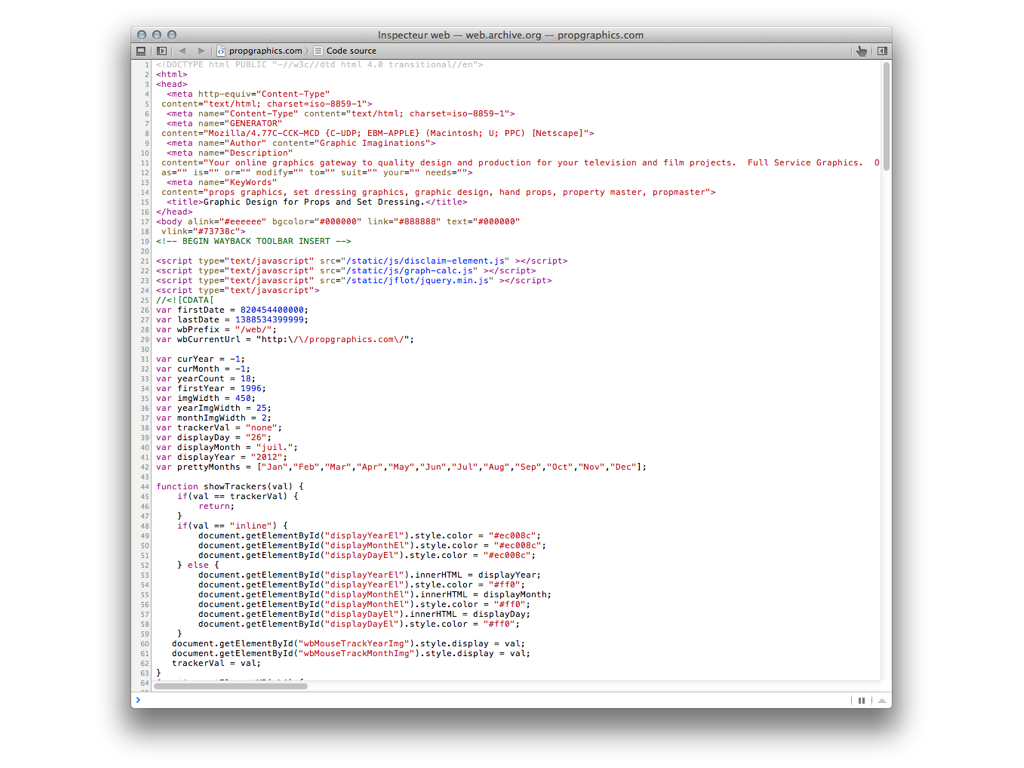

Dans l’épisode 15 de la saison 8 de Les Experts : Manhattan, l’équipe doit analyser le code source d’un FPS pour résoudre son enquête. Les plus perspicaces reconnaîtront le type de code…

Du code HTML

Comme on le remarque rapidement, il s’agit de code HTML. Plus exactement le début du code de ce site (la version de 2012). La société, ironiquement, est spécialisée dans la fourniture d’images pour la télévision et le cinéma…

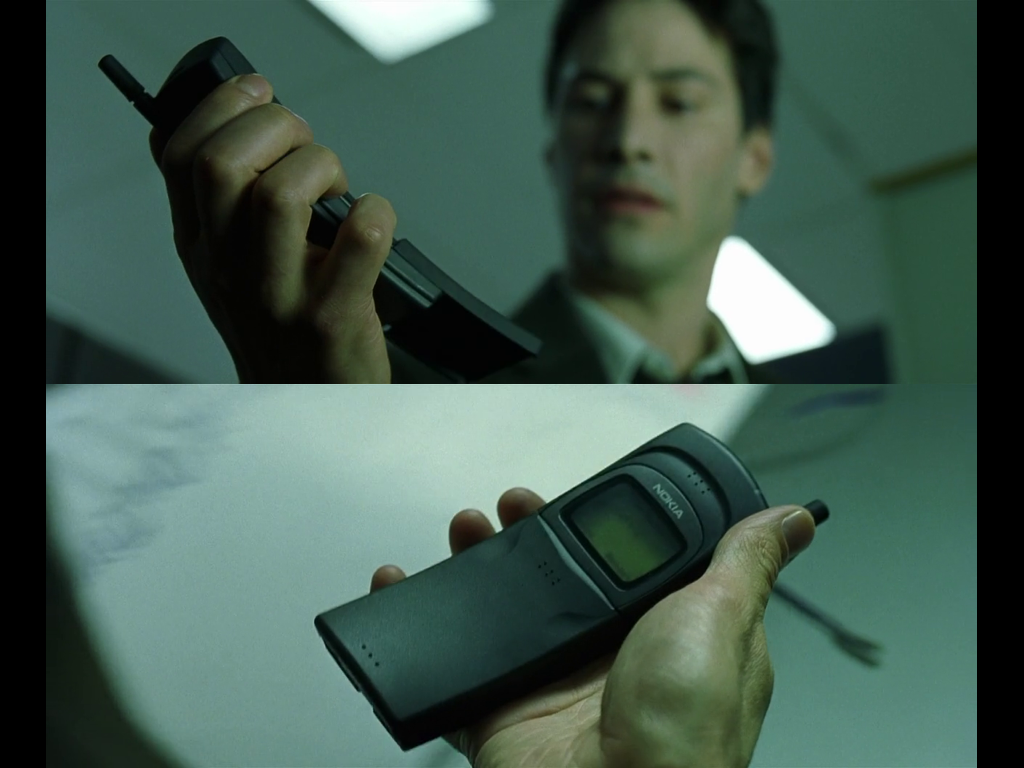

Matrix

Plus intéressant, le téléphone de Matrix. Tout le monde se souvient de ce Nokia avec son slider. Mais de quel modèle s’agit-il ?

Il n’existe pas

Beaucoup de gens pensent qu’il s’agit d’un Nokia 7110, le premier téléphone compatible WAP, qui est doté d’une ouverture de type slider. Il s’agit en fait d’un téléphone plus ancien, le Nokia 8110, qui a été modifié pour le film : le cache du clavier a été modifié pour une ouverture automatique, avec un ressort, ce qui accentue l’effet dramatique.

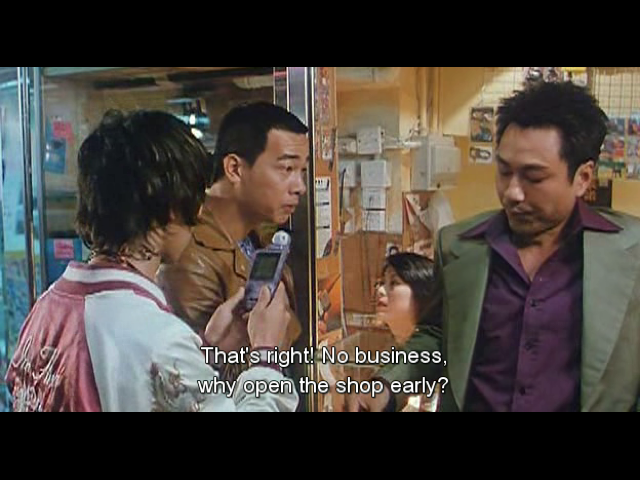

Bio Zombie

Mais qu’elle est cet appareil bizarre que ce jeune Asiatique utilise dans le film Bio Zombie ? Il va suivre un des personnages pendant tout le film…

Un Game Boy Camera

Il s’agit d’un Game Boy Camera, un capteur photo proposé par Nintendo à la fin des années ’90. Pour information, il prend des photos de 0,01 mégapixel, en 4 niveaux de gris, dans sa mémoire SRAM de 128 ko.

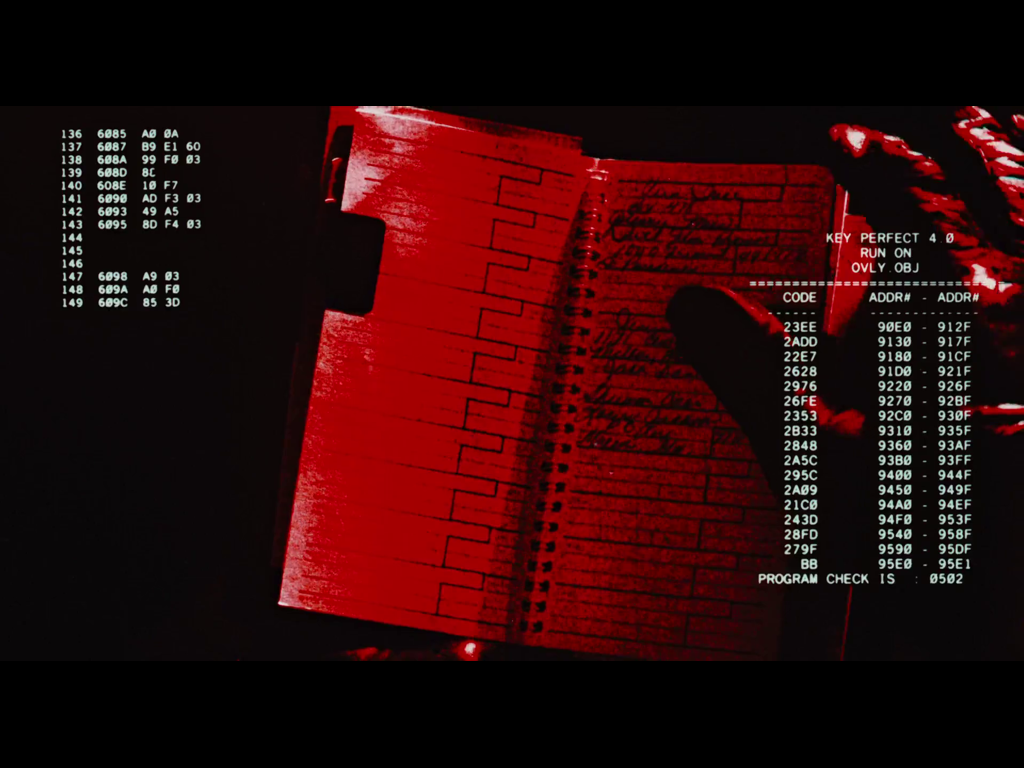

Terminator

Dans le premier Terminator, le T-800 voit rouge. Et le code qui défile dans ses yeux n’est pas si anodin que ça…

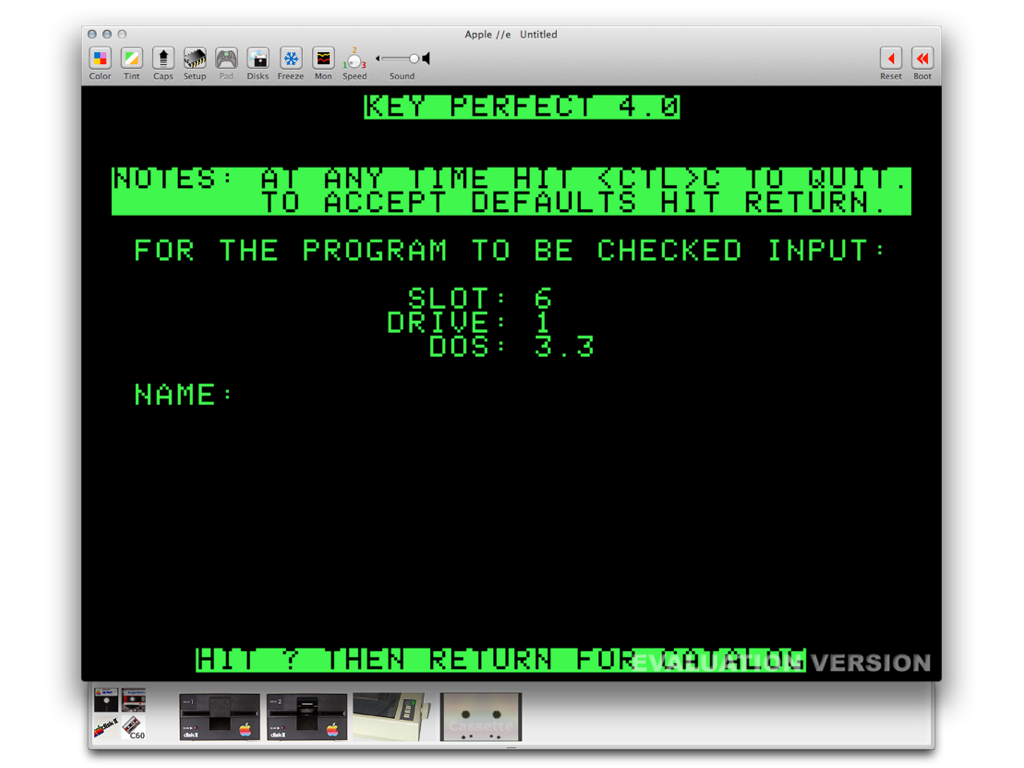

De l’assembleur pour 6502

Il ne s’agit pas d’une série de chiffres aléatoire, mais bien de code assembleur pour le processeur 6502. Ce dernier a notamment été utilisé dans l’Apple II, la NES ou le robot Bender de Futurama. Sur la droite de l’image du Terminator, on trouve les traces de KeyPerfect, un programme Apple II proposé par le magazine Nibble.

Dredd

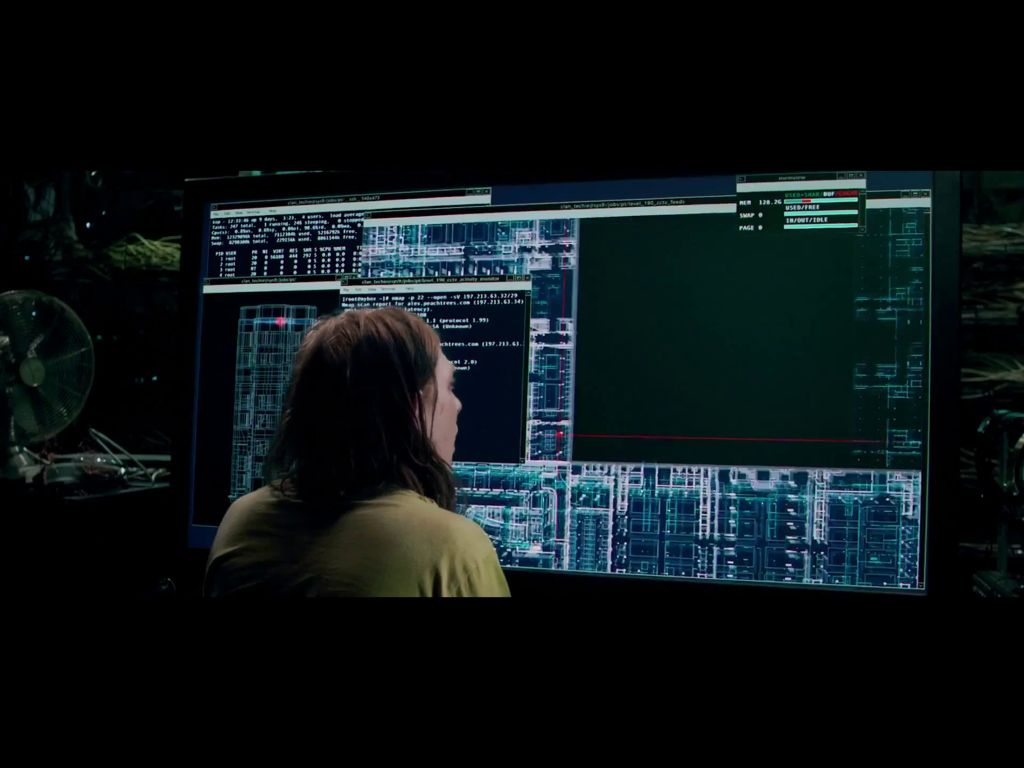

Dans l’adaptation 2012 du célèbre comics, Dredd, Lena Headey et son acolyte utilisent une interface graphique pour contrôler l’intérieur d’un énorme building. Une interface que certains connaissent…

NMAP… again

Il s’agit en effet, encore une fois, du célèbre utilitaire NMAP. Et encore une fois, pas vraiment dans son rôle classique : le scanner de port contrôle rarement des immeubles géants…

24

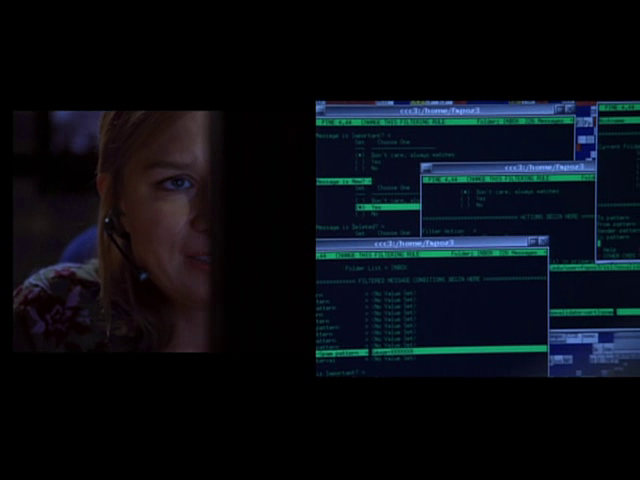

24 est une série finalement assez réaliste sur les outils. Les protagonistes utilisent des outils qui existent vraiment, même si évidemment les zooms magiques qui transforment les VHS en Blu-ray sont de la partie. Ici, dans l’épisode 11 de la saison 5, Chloe aide Jack a pirater un ordinateur à distance…

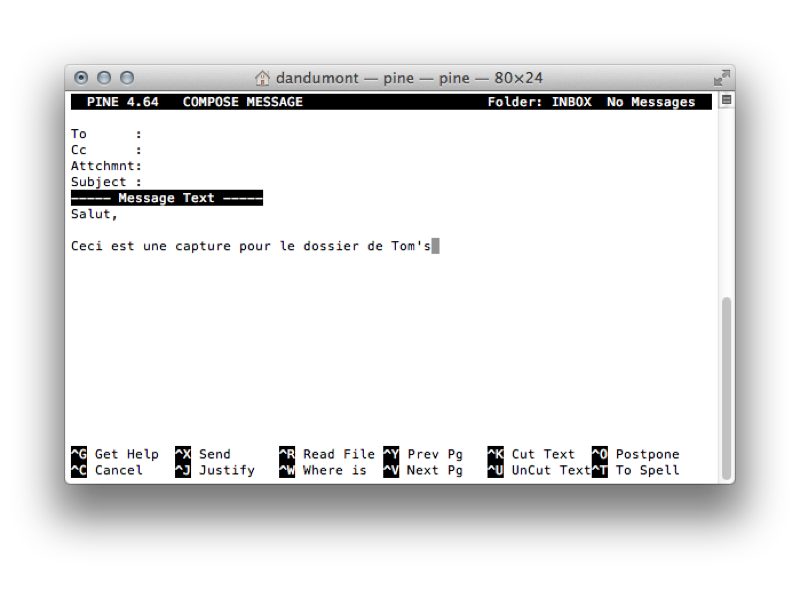

Pine

Pirater est évidemment un bien grand mot : comme l’explique Linuxfr, Chloe a surtout ouvert trois fois le fichier de configuration de Pine, un client de messagerie en mode texte pour les systèmes UNIX (notamment).

Les derniers articles