Ce qui différencie un pare-feu de nouvelle génération (NGFW) d’un pare-feu classique est sa capacité à analyser, reconnaître, contrôler et filtrer le trafic réseau au niveau de la couche applicative. Alors qu’un pare-feu classique se contente essentiellement de surveiller des ports, de bloquer des paquets et parfois même de filtrer des URLs/IPs, un NGFW permet par exemple d’interdire l’usage de certaines applications, d’interdire la publication de nouveaux messages tout en autorisant la lecture des murs Facebook, de bloquer le téléchargement de certains types de fichiers ou encore de bloquer le transfert d’un virus ou d’un programme vérolé. Alors que le pare-feu agit sur les basiques des transferts réseaux, le NGFW s’intéresse, lui, davantage aux usages.

Voici tout ce qu’il faut savoir avant d’opter pour un tel équipement et choisir celui qui correspond le mieux à vos besoins et votre budget.

Pourquoi passer à un NextGen Firewall ?

Les attaques contre les réseaux, ressources et utilisateurs des entreprises ont considérablement évolué ces dernières années (cf plus loin) et les cybercriminels, hackers et autres hacktivistes disposent de tout un arsenal d’outils et de techniques pour contourner les mesures de sécurité traditionnelles.

Parallèlement, les applications ont elles aussi considérablement évoluées. Les solutions SaaS (comme Salesforce, Office 365 ou Google Apps) traversent le pare-feu sans contrôle et la plupart des services à l’instar de Gmail ou même Facebook font désormais appel à HTTPS autant pour masquer leur activité que protéger les échanges.

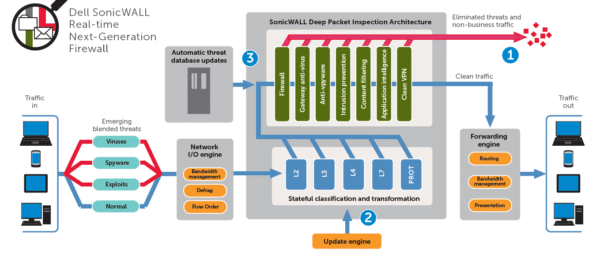

Heureusement, une nouvelle génération de pare-feu se montre désormais capable de détecter et de bloquer les nouvelles menaces mais aussi de surveiller et protéger les activités des utilisateurs. Un tel pare-feu ne se contente plus d’analyser les paquets entrants/sortants mais intègre des fonctionnalités plus avancées comme un IPS (Intrusion Prevention System) agissant à divers niveaux (aussi bien au niveau de la couche de transfert que des couches applicatives) ainsi que des systèmes de signatures pour détecter malwares et schémas d’attaques.

On trouve sur ce marché de purs acteurs des pare-feu comme Cisco Systems (et son acquisition de Sourcefire), Check Point, Fortinet, JuniperNetworks, Barracuda ou Palo Alto Networks. On y trouve aussi d’autres acteurs notamment venus du marché des solutions de sécurité en appliance et de l’anti-malware tels que WatchGuard, Blue Coat Systems,FireEye,Sophos,McAfee(Stonesoft), Dell (SonicWall), ou Huawei Technologies. Il existe même des acteurs 100% français commeArkoon et sa marque StormShield, une filiale d’Airbus Defense & Space.

L’objectif de cette nouvelle génération de pare-feu n’est pas de remplacer tous ceux existant aux frontières du système d’information ou sur les postes de travail (rappelons que tous les postes Windows incorporent un pare-feu activé par défaut depuis XP SP2). Il faut savoir les utiliser à bon escient et les placer aux endroits du réseau où ils sont résolument stratégiques.

Bien évidemment, ces nouveaux pare-feu ne sont qu’une arme de plus dans l’arsenal défensif. Ils ne se suffisent pas à eux-mêmes et il serait utopique de penser que leur simple intégration dans l’infrastructure informatique de l’entreprise suffit à la préserver de tout danger. La sécurité à 100% n’existe pas, et comme les tests du NSS Labs l’ont récemment démontré toutes les solutions du marché sont susceptibles d’être perméables à au moins une technique d’évasion parmi les millions de combinaisons possibles.

NGFW ou UTM ?

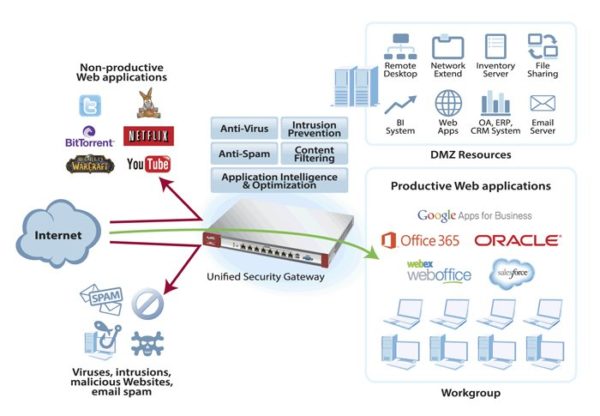

Pour désigner ces nouvelles appliances de sécurité multicompétences, les constructeurs utilisent parfois le terme NGFW (Next Gen FireWall) ou UTM (Unified Threat Management) voire USG (Unified Security Gateway). Aujourd’hui, tous ces termes désignent des boîtiers aux fonctionnalités très similaires pour ne pas dire identiques. La différenciation est historique et marketing. Le terme NGFW a été utilisé au départ par Gartner pour désigner les nouvelles appliances des fabricants traditionnels de pare-feu qui incorporaient des fonctionnalités IPS et de supervision applicative. Le terme UTM a été utilisé quant à lui par IDC pour désigner des appliances réseau créées par des acteurs plus connus pour leurs solutions anti-malwares et dérivant souvent de celles-ci. Mais les concepts d’UTM et de NGFW fusionnent.

Aujourd’hui, on utilise plus volontiers le mot UTM pour désigner des appareils « entrée de gamme », destinés aux petites et moyennes entreprises et gérant un nombre limité d’utilisateurs (quelques dizaines). Le terme NGFW est en revanche davantage employé pour désigner des solutions d’entreprise fortement focalisées sur les capacités en matière de bande passante afin de soutenir des centaines d’utilisateurs.

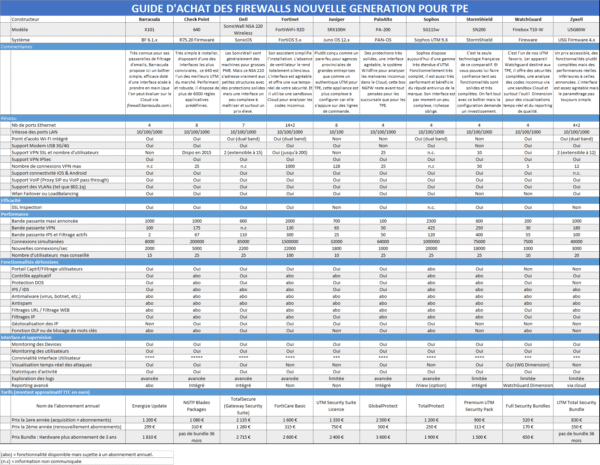

Notre sélection :

Pourquoi le pare-feu reste-t’il indispensable ?

Les menaces qui ciblent les entreprises ne cessent d’évoluer. Ces attaques sont de plus en plus ciblées et de plus en plus sophistiquées.

* Les malwares et les botnets sont de plus en plus sophistiqués, de plus en plus discrets, et ne s’arrêtent pas par un simple blocage de ports.

* Les APT (Advanced Persistent Threats) s’installent sur le long terme au cœur des infrastructures. Leur objectif principal consiste à implanter des mécanismes qui permettent de voler des informations et des identités sans être repérés. C’est la clé du business des cybercriminels. De fait, ces APT peuvent être actives durant de nombreux moins et parfois même des années avant d’être détectées et éradiquées.

* Les AET (Advanced Evasion Techniques) sont l’un des nouveaux moyens d’implantation des APTs. Les cybercriminels utilisent différentes techniques d’évasion pour échapper aux protections réseau. Les techniques les plus simples consistent à altérer les ports standards des applications protégées pour les faire utiliser des ports autorisés, à glisser des activités interdites au sein d’un protocole autorisé (comme le VPN), à chiffrer les contenus malveillants. Aujourd’hui, les techniques avancées (AET) combinent plusieurs mécanismes et divisent les attaques en actions autorisées – car jugées individuellement non dangereuses – qui, une fois regroupées et combinées, forment une menace.

* Les attaques par déni de service (DDoS) sont de plus en plus répandues et désormais à la portée de n’importe qui, y compris votre grand-mère. On trouve en effet très aisément sur Internet des services en ligne façon SaaS (Software As A Service) qui permettent, moyennant quelques euros, de porter une telle attaque contre n’importe quel serveur, site ou entreprise. La plupart du temps, ces attaques cherchent à rendre inaccessible un site ou un eCommerce avec parfois du chantage à la clé (arrêt des attaques contre une rançon). Quelquefois ces attaques sont aussi là pour créer un bruit de fond afin de masquer une intrusion plus sournoise.

Parce qu’ils sont au cœur du réseau, les pare-feu conservent une place stratégique pour parer les cybercriminels. Mais face à cette variété de menaces et de techniques cybercriminelles, les pare-feu classiques ne suffisent plus et ne peuvent plus jouer le rôle de gardien qu’on leur attribuait autrefois. Les techniques d’évasion permettent de les contourner bien trop facilement. Car les concepts des pare-feu classiques (SPI Firewalls) ont été créés bien avant l’invasion des malwares et du Web 2.0.

Philosophie générale

Un pare-feu « nouvelle génération » combine les fonctionnalités d’un pare-feu classique avec un ensemble d’autres boucliers défensifs autrefois commercialisés séparément, à commencer par un IPS intelligent et une protection anti-malware avancée. En embarquant ainsi davantage d’intelligence, ils permettent de simplifier l’infrastructure en limitant la multiplication d’outils indépendants, à l’administration difficilement centralisable.

Surtout, contrairement aux précédentes générations de protections, un NGFW essaye d’avoir de la mémoire. La plupart des techniques d’évasion profitent du fait que les boucliers se superposent les uns aux autres sans véritables interactions entre eux et sans capacité à se référer à des indices antérieurs jugés inoffensifs à un instant « t » mais qui, remis en perspective avec des événements récents, peuvent trahir une attaque sophistiquée en cours.

Avant de choisir un UTM/NGFW, il faut s’intéresser à différents points. Tout d’abord, sa richesse fonctionnelle, autrement dit les différents boucliers incorporés et leur degré d’intelligence. Ensuite, Il faut s’intéresser à sa puissance, autrement dit sa capacité à gérer assez d’utilisateurs pour satisfaire aux besoins de l’entreprise. Enfin, il faut s’intéresser à ses fonctionnalités de gestion du réseau (car le NGFW est un point névralgique de celui-ci et permet de concrétiser certains scénarios de connexion) et à la convivialité de son interface utilisateur (la complexité est l’ennemi premier de la sécurité).

Les fonctionnalités de sécurité à surveiller

On l’a dit, ces appliances combinent plusieurs technologies de sécurité au-dessus des traditionnelles fonctionnalités de pare-feu et de contrôle des ports. Parmi les fonctionnalités que l’on peut croiser sur les UTM/NGFW et dont la présence doit être vérifiée lors des choix, on retiendra :

* IPS intégré : Tous les UTM/NGFW intègrent un système de prévention et de détection d’intrusion (IPS/IDS) s’appuyant en général sur un mécanisme de règles et de signatures prédéfinies. Il décode les protocoles, réalise de l’inspection approfondie des paquets (deep packet inspection) afin de surveiller les flux entrants/sortants et reconnaît les actions potentiellement dangereuses ainsi que les attaques les plus typiques.

* Gestion par réputation : cette défense consiste généralement à bloquer l’accès aux IP et aux URLs de sites connus comme dangereux ou potentiellement dangereux. Certains appareils étendent la notion de « réputation » aux fichiers et même aux emails. L’idée consiste alors à bloquer automatiquement les fichiers et emails entrants provenant de sources inconnues et présentant des aspects douteux (réputation des liens intégrés, réputation du contenu, structure typique d’une menace, réputation des éléments attachés). Certains appareils vous permettent de définir vos propres règles de réputation.

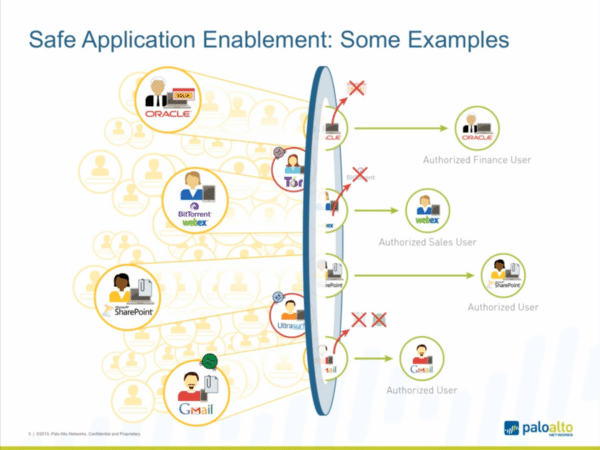

* Contrôle applicatif : l’une des grandes particularités des UTM/NGFW est de comprendre la notion d’application. L’email, mais aussi les messageries instantanées, la téléphonie IP, la téléconférence, le multimédia en streaming, les applications P2P, les réseaux sociaux (Twitter, Facebook, Pinterest, etc.) ou même les recherches Web sont devenus des vecteurs potentiels de menace et des canaux d’attaque. Les NGFW aident à filtrer (et contrôler) les usages professionnels et hors professionnels de ces applications mais aussi à parer certaines attaques en vérifiant la légitimité d’utilisation de ces applications en fonction des utilisateurs et de leur contexte de connexion.

* Bouclier Anti-DDOS : Les attaques par déni de service sont un grand classique. Certains UTM/NGFW fournissent des filtres spéciaux et combinent les boucliers IPS, Réputation et Géolocalisation des IP pour nettoyer les flux entrants, jeter les paquets provenant de sources indésirables et réduire l’impact des attaques.

* Antivirus et détection APT : Aujourd’hui quasiment tous les UTM/NGFW embarquent un « antivirus » intégré (de plus en plus directement relié à une intelligence Cloud pour éviter les téléchargements de signatures) afin de détecter et bloquer les malwares et les APT. Certains sont même capables de détecter non pas uniquement les fichiers mais aussi les activités typiques des APT.

* Antispam : la plupart des UTM/NGFW intègrent également un antispam. Celui-ci analyse tous les emails entrant et élimine automatiquement ceux réputés comme dangereux soit parce qu’ils contiennent une pièce attachée vérolée, soit parce qu’ils contiennent un lien vers un site de phishing ou d’attaques par exploits.

* Fonction DLP (Data Leak Prevention) : certains UTM disposent d’une fonctionnalité qui interdit à certains utilisateurs de transférer des informations sensibles (numéro de carte bancaire par exemple) ou qui bloque les conversations, les recherches ou l’accès à des sites en fonction de mots clés.

* Contrôle des accès mobile et VPN : Aujourd’hui les accès au système d’information depuis « l’extérieur » sont indispensables et permanents. La mobilité engendre des problématiques de sécurité nouvelles et supplémentaires. Il est essentiel de permettre un accès sécurisé à l’entreprise et de pouvoir surveiller, contrôler et gérer efficacement ces accès.

* Contrôle des utilisateurs : Les UTM/NGFW savent aussi contrôler les utilisateurs et permettent de définir des règles en fonction des utilisateurs. C’est évidemment essentiel pour personnaliser les contrôles applicatifs et les contrôles d’accès mobiles en fonction des catégories d’utilisateurs. Mais il devient ainsi possible de combiner géolocalisation, application, trafic et utilisateurs pour mieux discerner les activités suspectes.

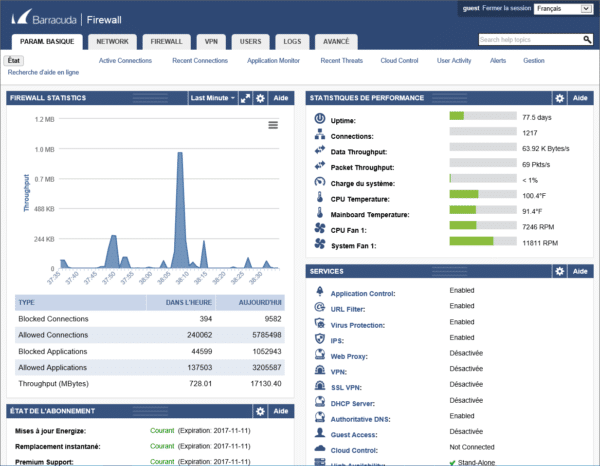

* Outils de visualisation temps-réel : Savoir, c’est déjà en partie se protéger. Certains UTM/NGFW offrent des outils de visualisation en temps réel des activités douteuses et des menaces. D’autres permettent de façon visuelle de connaître à tout moment et en temps quel utilisateur ou quel terminal utilise quelle application (ou quelles sont ses activités). Ces outils peuvent aussi se révéler très utiles pour aider à la configuration du pare-feu ou pour analyser des problèmes de connectivité.

La gestion du réseau

Par définition, le pare-feu est un élément clé du réseau par lequel gravite tout le trafic à protéger. Un UTM/NGFW compte en général plusieurs ports Ethernet qui peuvent être attribués à différents VLANs (réseaux virtuels) ou utilisés comme un switch filtrant d’un réseau unique.

Mais il n’y a pas que l’aspect filaire qui importe. Il faut aussi désormais prendre en compte l’aspect « sans fil ». Certains UTM/NGFW font directement office de points d’accès Wi-Fi et peuvent appliquer des règles particulières à ce trafic alors que d’autres nécessitent des points d’accès séparés.

Certains modèles offrent d’ailleurs des fonctionnalités plus avancées pour vous permettre de déployer plusieurs points d’accès partout dans l’entreprise mais aussi de centraliser leur gestion au sein d’un seul écran depuis le pare-feu nouvelle génération.

Certaines appliances vont encore plus loin en permettant de gérer des points d’accès « invités ». Cette fonctionnalité est indispensable aux entreprises qui veulent offrir un accès sans fil particulier aux clients qui viennent dans leurs locaux ou encore pour les hôtels qui veulent proposer un accès Internet dans les chambres. Ces fonctions permettent parfois d’imposer l’affichage d’un écran d’accueil (un portail captif) et la saisie d’une authentification ou d’un mot de passe avant d’autoriser l’accès Internet à ces terminaux « invités ». L’UTM/NGFW agira alors pour empêcher certaines activités illégales comme le téléchargement P2P, l’accès aux sites de streaming illégaux, ou l’utilisation de l’accès Internet de l’entreprise (ou hôtel, restaurant, etc.) à des fins illicites.

Efficacité

Il ne suffit pas de proposer des fonctionnalités. Il faut encore que celles-ci se comportent comme espéré et qu’elles se montrent véritablement efficaces face aux multiples techniques d’évasions et notamment face aux AET.

L’efficacité commence d’abord par vérifier comment le Pare-feu nouvelle génération gère les flux chiffrés (typiquement https) de plus en plus utilisés dans tous les échanges y compris ceux relevant du trafic cybercriminel. Le boîtier doit être en mesure de déchiffrer ces flux pour que ses fonctionnalités antivirales, antispam et IPS puissent fonctionner. Certains boîtiers peuvent se révéler aveugles sur de tels flux. D’autres vont imposer l’installation d’un certificat sur chaque poste.

Mener des tests de pare-feu de nouvelle génération nécessite des infrastructures importantes et des compétences bien spécifiques. En outre, la mise en œuvre de tels tests est complexe car elle nécessite de réaliser toutes sortes de simulations en multipliant les techniques d’évasion.

Dès lors, très peu d’organismes se risquent à réaliser des comparatifs et tests qui se révèlent nécessairement coûteux. Seul le laboratoire NSS Labs réalisent des tests poussés régulièrement. Malheureusement, très peu de modèles sont mis à l’épreuve.

Lors de son dernier comparatif, NSS Labs a toutefois constaté un net progrès dans l’efficacité des UTM/NGFW au cours des derniers mois. Sur 12 produits analysés, 8 ont obtenu un score supérieur à 95% et aucun ne s’est révélé vraiment inefficace (note inférieure à 50%).

Pour en savoir davantage : https://www.nsslabs.com/news/press-releases/nss-labs-tests-show-next-generation-firewall-security-effectiveness-remains

Performances

Par-delà l‘efficacité elle-même, les qualités d’un NGFW s’évaluent aussi par ses performances. La performance d’un pare-feu se mesure à sa bande passante, autrement dit la quantité de données qu’il peut analyser et transférer par seconde. Celle-ci influence directement le nombre d’utilisateurs simultanément supportés et devrait – dans tous les cas de figure – être supérieure à la bande passante Internet de votre entreprise.

Deux autres informations sont souvent fournies pour analyser les performances : le nombre de connexions maximales (qui ne signifie pas grand chose) et le nombre de nouvelles connexions par seconde (qui donne une bonne idée de la puissance du boîtier et de son logiciel). Attention, ce nombre de connexions simultanées n’a pas de rapport avec le nombre d’utilisateurs (typiquement, l’affichage d’une page Web déclenche l’ouverture de plusieurs connexions, sans parler de Skype et autres outils installés).

Si le problème est crucial pour les grosses entreprises, il l’est un peu moins pour les TPE/PME qui veulent utiliser leur Appliance UTM pour protéger un accès Internet ADSL, VDSL2, Câble ou Fibre. On ne perdra cependant pas de vue que le câble et la fibre offrent désormais des débits Internet compris entre 100 et 500 Mbps. L’Appliance choisie devra donc offrir une bande passante conforme à ces débits (toutes sécurités activées), sous peine de ralentir considérablement l‘expérience Internet des utilisateurs.

Enfin, le nombre d’utilisateurs maximal indiqué par les constructeurs n’est généralement pas significatif. Car tout dépend des activités des utilisateurs. Généralement, le nombre indiqué correspond à des usages limités à l’email et la consultation des “pages jaunes”. Vous pouvez diviser ce nombre par deux, trois voire cinq si vos utilisateurs adorent YouTube, écoutent de la musique en streaming toute la journée, passent leurs appels en VoIP ou via Skype, utilisent intensivement OneDrive, GDrive, Box, DropBox et autres services de stockage.

L’administration, un sujet permanent

S’il est un domaine sur lequel les modèles du marché se différencient plus, c’est bien celui de l’interface d’administration. Cette dernière joue un rôle fondamental.

L’administration du pare-feu est en effet un souci quotidien. Un pare-feu installé une première fois et oublié perd très rapidement toute efficacité. Il faut adapter les règles à l’évolution des menaces, à l’évolution de votre infrastructure, à l’évolution de votre parc de machines, à l’évolution des applications et des usages ainsi qu’aux arrivées et départs de collaborateurs.

Autre erreur fréquemment constatée, les administrateurs se contentent parfois de rajouter des règles au fur et à mesure des incidents et de l’évolution des usages. Or la multiplication des règles conduit vite à l’effondrement des performances voire parfois à rendre tout le système totalement inopérant. Il faut savoir adapter les règles et supprimer celles devenues inutiles. Le problème n’est pas nouveau car il existait déjà avec les anciens pare-feu. Mais la multiplication des boucliers défensifs et de leurs règles associées dans les UTM/NGFW ne rend la problématique que plus critique.

Plus l’interface d’administration est conviviale plus on est enclin à y retourner et moins on perd de temps dans le paramétrage des règles. Évidemment, un tel critère contient une bonne part de subjectivité et dépend en partie de vos habitudes et de vos compétences techniques. Vous pouvez utiliser YouTube et les sites des constructeurs pour évaluer les qualités ergonomiques de l’interface d’administration. La plupart des fabricants proposent des vidéos et certains des démos interactives. Enfin, il est parfois possible de télécharger des versions virtualisées des appliances. Sophos, par exemple, propose un ISO à télécharger pour fabriquer un CD ou une clé USB qui permet de transformer n’importe quel PC (qu’il soit physique ou virtuel) en un UTM. C’est aussi un bon moyen de découvrir et d’apprendre à maîtriser leurs appliances avant d’en acquérir une.

En outre, pour analyser les attaques ou comprendre les anomalies de fonctionnement de la connexion Internet, on est souvent amené à se plonger dans les Logs. Certains possèdent des fonctions de recherche et de filtrage avancées alors que d’autres vous obligeront à passer par des outils externes ou des solutions comme Splunk afin d’analyser efficacement ce qui se passe.

Au-delà de la simple administration, certains boîtiers offrent de fonctionnalités très intéressantes de Statistiques et de Reporting. On peut ainsi comprendre, connaître, et même surveiller l’usage que font les collaborateurs de la connexion Internet de l’entreprise. Certains boîtiers comme ceux de WatchGuard par exemple peuvent même envoyer par email régulièrement (toutes les semaines par exemple) au dirigeant de l’entreprise un rapport d’activité en PDF indiquant quels sont les sites les plus visités, quels sont les utilisateurs les plus consommateurs de bande passante, ceux qui accèdent à tel ou tel site, les temps passés par chaque utilisateur sur Facebook ou Twitter, etc.

Bien choisir

Choisir un UTM/NGFW n’est pas une mince affaire. Il faut s’intéresser aux fonctionnalités défensives, à l’interface utilisateur, aux performances et aux fonctionnalités de gestion du réseau. Pour autant, la partie la plus complexe est ailleurs : il n’est jamais simple de déterminer le prix réel de la solution. En effet, tous les fabricants n’ont pas les mêmes politiques de licences. Certains peuvent facturer à part certaines fonctionnalités avancées, d’autres réclament un abonnement annuel pour continuer à recevoir les signatures (anti-malware notamment), d’autres imposent la souscription à des contrats de support annuel, etc.

Surtout, il ne faut pas perdre de vue que la sécurité est une affaire de spécialistes et qu’il vaut parfois mieux la confier à d’autres. De plus en plus de partenaires proposent désormais d’acquérir un NGFW/UTM sous forme de service. Moyennant un abonnement mensuel fixe et prévisible, ils vous installent le matériel, le configurent, l’administrent au quotidien, en contrôlent les mises à jour, produisent des rapports d’activité, remédient aux anomalies remontées par les alertes, réagissent aux attaques et répondent à vos questions. Le prix du matériel et des abonnements est intégré et dispatché dans la facture mensuelle du service. Pour les TPE/PME sans personnel IT, c’est souvent une excellente solution.

Bonjour, je trouve l’article très intéressant cependant le tableau comparatif des différents NGFW/UTM est illisible.

Est-il possible de l’avoir avec une meilleure qualité?

Merci

Bonjour le site est tres interessant cependant le tableau est ilisible

Pouvez vous me l’envoyer par mail ?