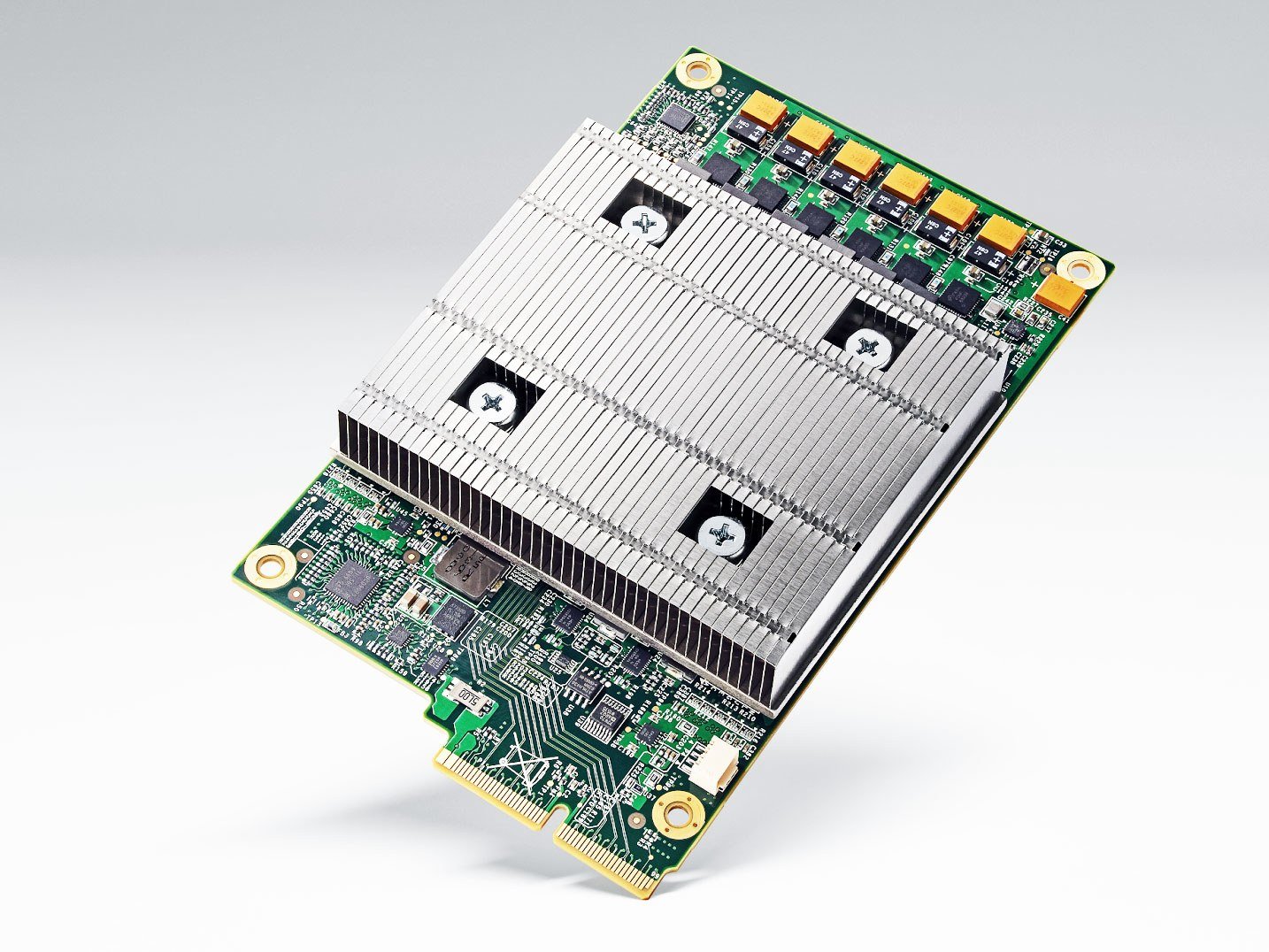

Processeur Google TPU 3 : 8 fois plus performant que le TPU 2

On n'arrête plus l'IA...

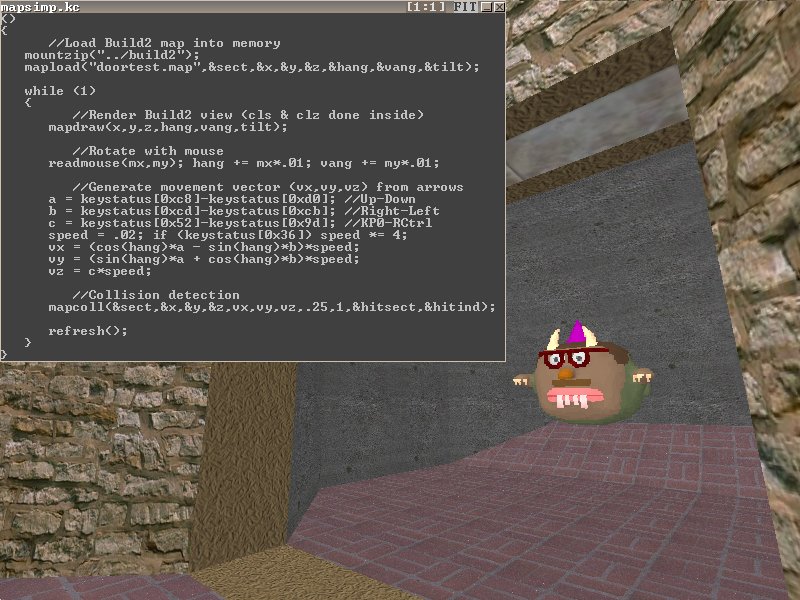

Vidéo : BUILD2, moteur graphique gratuit pour créer des FPS old school

Créez votre propre Doom-like.

Codec vidéo AV1 : libre, open source, et 30 % plus efficace que HEVC et VP9

Le nouveau standard des vidéos 4K sur le web...

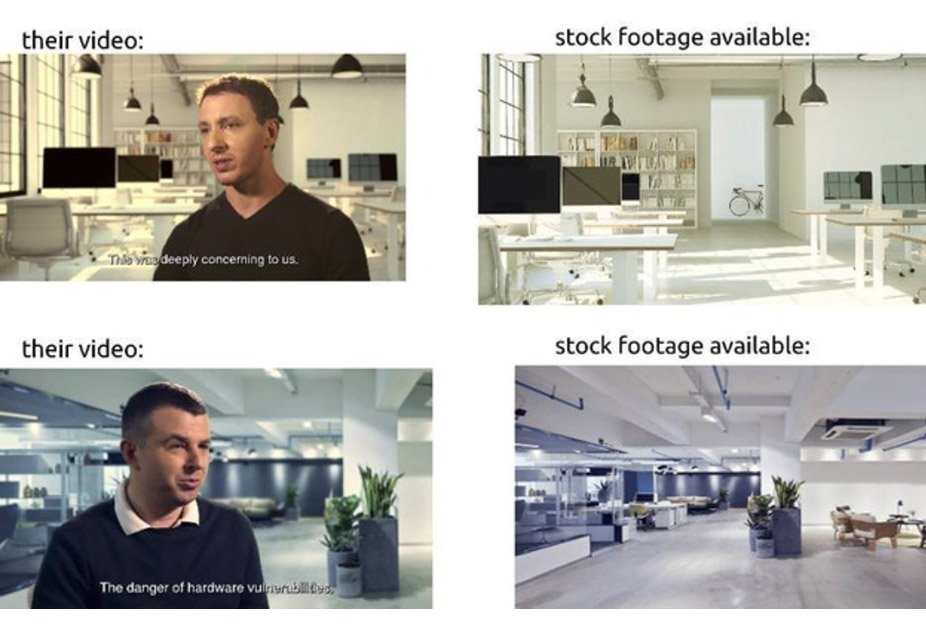

Failles CPU AMD : 7 raisons de trouver ça louche…

Une tentative d'assassinat médiatico-financier ?

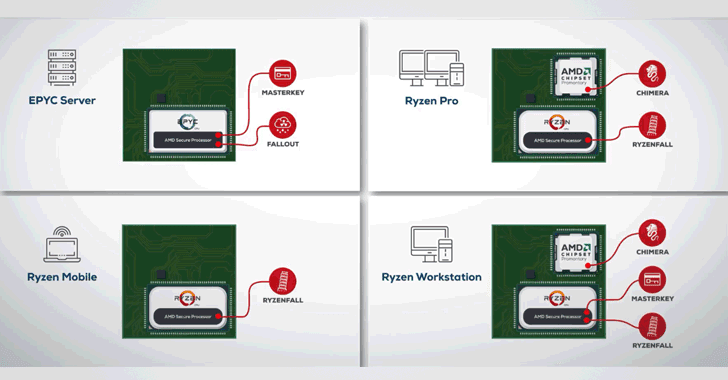

CPU AMD Ryzen et EPYC : 13 graves failles de sécurité ?

Pas de panique, le doute plane

Patch Spectre-Meltdown : 10 CPU testés sur 11 jeux

Imaginons que la quasi-totalité des PC, serveurs et smartphones sur la planète se retrouve soudainement exposée à des failles de sécurité, permettant à une variété d’acteurs allant de pays entiers aux pirates en herbe de…

Lenovo laisse un mot de passe pour contourner le lecteur d’empreinte digitale

C'est pourtant l'air du "digitale" !

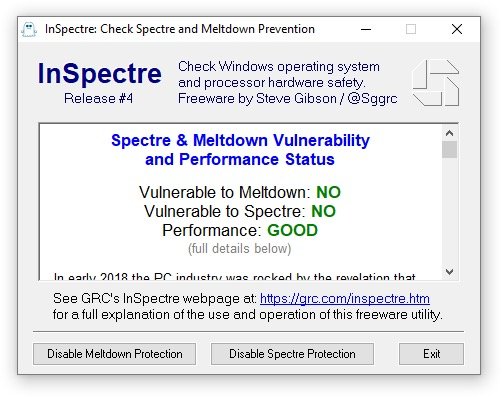

InSpectre : détecter Meltdown, Spectre et leur impact sur les performances du PC

Le logiciel qui fait le point.

yuzu : premier émulateur de Nintendo Switch, open source et prometteur

Bientôt Mario Odyssey sur macOS ?

Défaut de sécurité simplissime pour le BIOS AMT d’Intel, changez le mot de passe !

Mauvais début d'année pour Intel.

Faille CPU Meltdown : la majorité des CPU ARM immunisée, sauf… les principaux

ARM joue sur les mots.

Microsoft Hello : une photo suffit pour leurrer la reconnaissance faciale

Dis « bonjour » à ma photo !

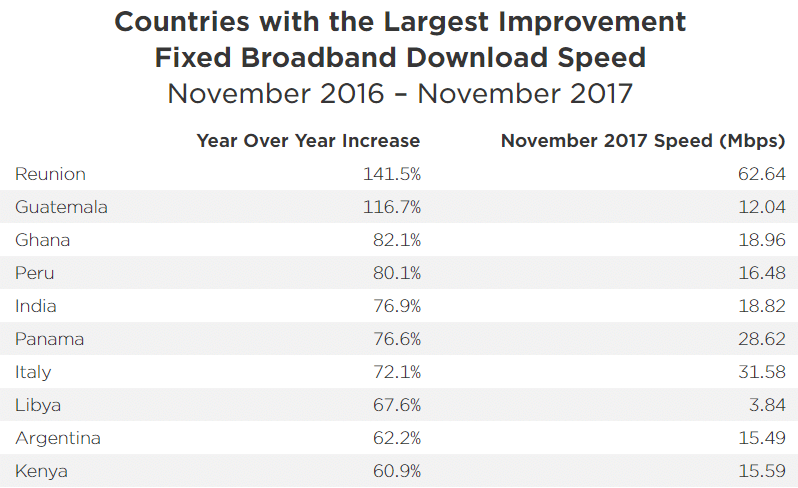

Amélioration du débit Internet : l’île de la Réunion championne du monde !

Un paradis pour les geeks ?

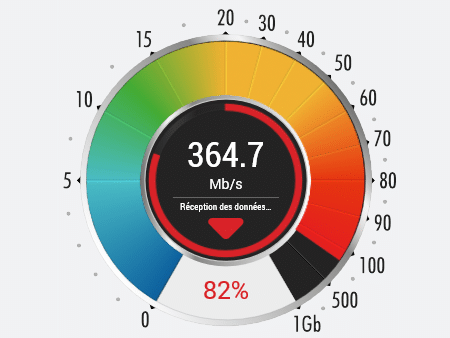

Testez le débit et le ping de votre connexion sur Tom’s Hardware

Voici notre outil complet pour vérifier les performances de votre connexion internet.

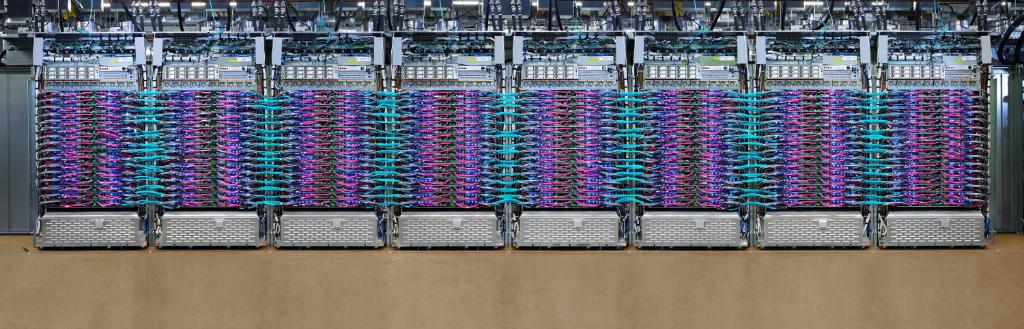

Diapo : classement des plus gros data center de la planète

Les data center sont un paradoxe. Sans eux, pas d'internet tel qu'on le connaît aujourd'hui. Pourtant ils restent éminemment mystérieux. Mis à part les managers qui les commandent, les ingénieurs qui les conçoivent et ceux…

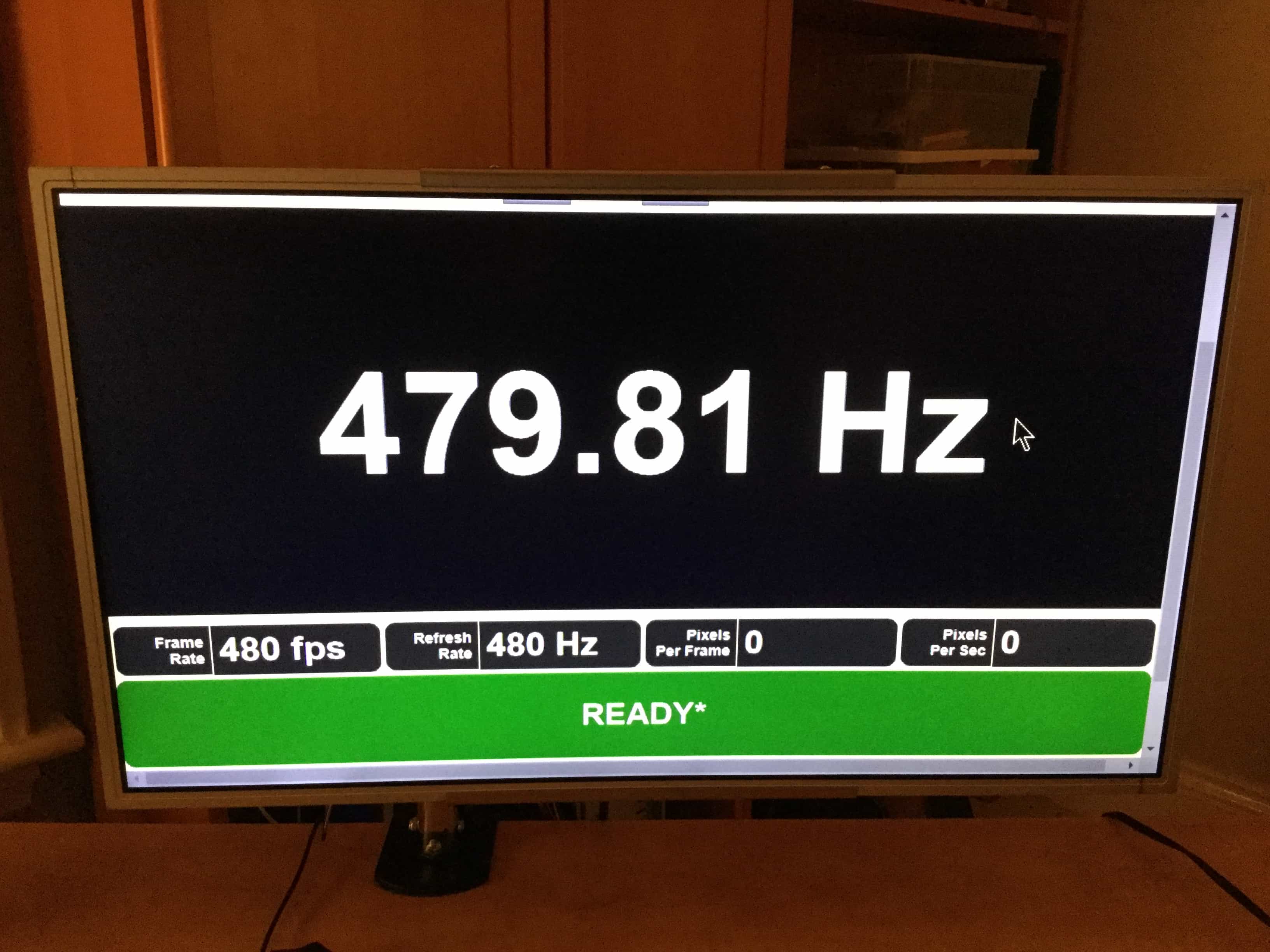

Record : première photo d’un moniteur PC 1080p à 480 Hz

Il n’y a jamais assez de pixels.

XG-C100C : première carte PCIe Ethernet 10 Gigabit d’Asus, compatible Windows et Linux

De l’Ethernet 10 Gigabit pour tous.

Test : NetGear Orbi et Devolo GigaGate, deux solutions pour un meilleur WiFi

A, b, g, n, ac… les générations de WiFi promettent toujours plus de débit et une meilleure portée. Pourtant, il est encore très courant de subir des problèmes de couverture. La dernière solution à la…

AMD Ryzen: des chaînes de fabrication aux rendements presque parfaits ?

Les bonnes nouvelles se succèdent.

Nouveaux scanners EUV en 2020 pour graver en 3 nm, le 2 nm envisageable

Vers les limites lithographiques.

Intel Wireless-AC 9560 : première carte M.2 compatible Bluetooth 5

Le Bluetooth 5 arrive.

TS-x53B : premier NAS de QNAP avec USB-C et port PCI Express 2.0

Surfer sur la vague USB-C.

Apprentissage automatique : le TPU de Google écrase les CPU et GPU

Le cerveau de Skynet.

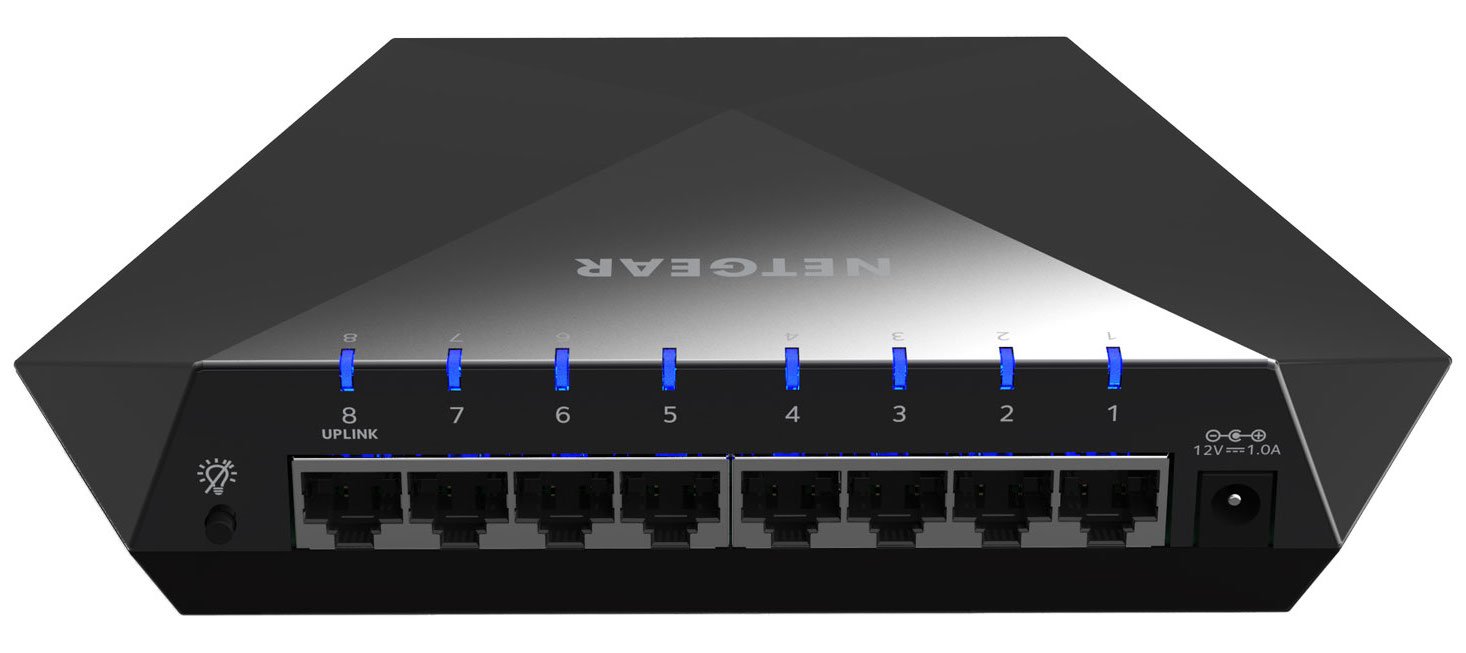

Le premier switch pour gamers de Netgear est maintenant disponible

Pour les cas à part.

Test : analyse complète des performances de la 4G Box de Bouygues

Il y a quelques semaines, Bouygues Telecom lançait enfin son offre d'accès à Internet en 4G « fixe » à 29,99 euros (location du matériel en sus), destinée en priorité aux zones rurales ne profitant…