Héros des temps modernes ou au contraire vils faussaires uniquement motivés par l’argent, les pirates informatiques oscillent entre deux eaux. Retour sur les plus impressionnants d’entre eux, et sur leurs principaux faits d’arme.

Dans l’imaginaire collectif, largement nourri par les films et les séries TV, les pirates informatiques ou les “hackers” sont de petits génies capables de faire tomber des empires industriels ou des pays entiers en quelques clics de souris. Si la réalité n’en est pas si éloignée, les motivations de ces pirates sont en revanche beaucoup plus disparates.

Obéissant (ou non) à un certain code d’honneur, les hackers se répartissent ainsi entre les “Black Hat”, essentiellement animés par l’appât du gain et capables de commettre de destructeurs dégâts, et les “White Hat”, qui œuvrent pour le bien commun et cherchent avant tout à identifier des failles de sécurité pour les corriger. Des vrais cybercriminels à ces anges gardiens, retour sur les principales figures du milieu, mais aussi sur leurs motivations et leurs principales exactions.

Comparatif : quel est le meilleur VPN en 2022 ?

John Draper : le MacGyver du hacking

Surnom : Captain Crunch

On lui donnerait presque le Bon Dieu sans confession, mais l’Américain John Draper est pourtant l’un des premiers pirates informatiques de l’histoire. Il est très souvent associé à une légende voulant qu’il ait découvert, dans les années 60 et un peu par hasard, le moyen de pirater des lignes téléphoniques afin de ne pas payer le prix des communications longues distances. Après avoir hérité d’un sifflet cadeau contenu dans une boîte de céréales Cap’n Crunch (d’où son surnom), il se serait aperçu que la tonalité de l’instrument (mi 6) était quasi identique à la fréquence (2 600 hertz) utilisée par la compagnie de téléphone Bell pour ses lignes longue distance. Bon … ça, c’est pour la légende, qu’il a démentie lui-même quelques années plus tard.

Reste qu’il fut l’inventeur de la célèbre Blue-box, un petit appareil électronique assez sommaire qui permettait d’aboutir au même résultat pour le plus grand bonheur des phreakers. Cette invention a valu à John Draper un passage de deux mois par la case prison en 1976. L’aubaine, quant à elle, a duré jusqu’au milieu des années 90, période à partir de laquelle les opérateurs de télécommunication européens et américains se sont accordés pour mettre en place un système de signalisation différent (CCITT7), rendant obsolète la petite « boîte bleue ».

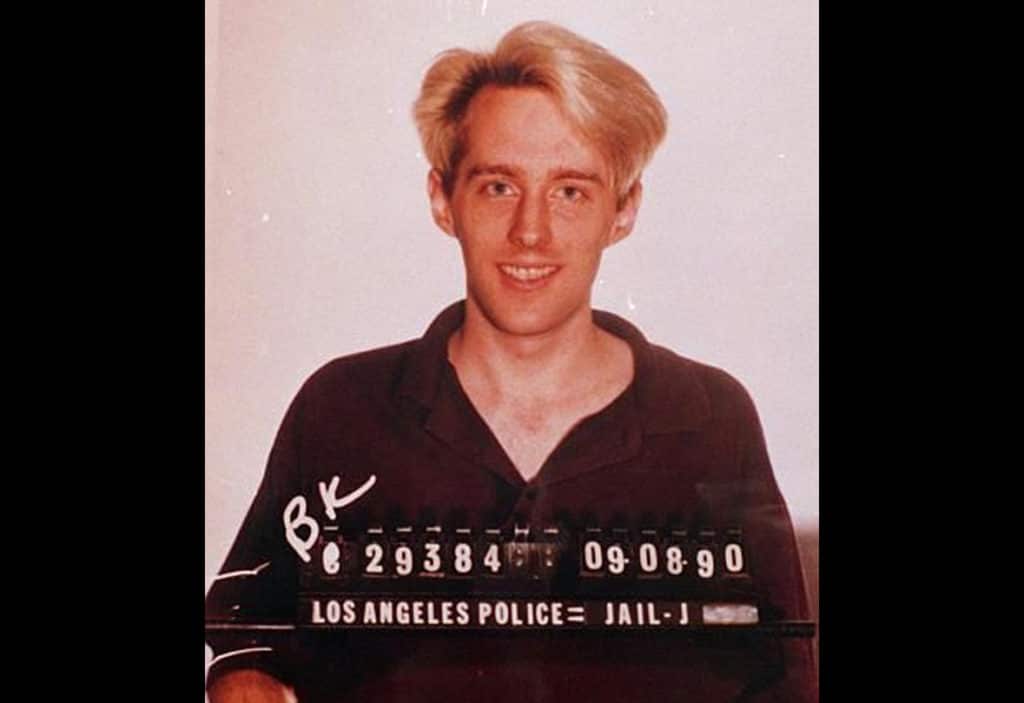

Kevin Poulsen : Arsène Lupin du piratage

Surnom : Dark Dante

Visiblement, l’américain Kevin Poulsen ne fait pas partie de ceux qui détestent qu’on les prenne en photo. Même lorsqu’il est en état d’arrestation. Il a débuté sa carrière à 17 ans, en 1983, en s’introduisant, à l’aide d’un ami et d’un ordinateur TRS80, sur le réseau ARPAnet de l’Université de Californie. Au cours des années suivantes, il a de manière tout aussi brillante poursuivi des parcours parallèles de programmeur (chez Sun Microsystème notamment) et de hacker.

Dans ce registre, il est parvenu notamment à dérober des matériaux secrets défense, à s’introduire dans le réseau MASnet de l’Armée de Terre, mais aussi à voler des commutateurs téléphoniques (il était aussi expert en crochetage de serrures …) et des codes d’accès chez Pacific Bell, afin de mettre sur écoute l’équipe de sécurité qui le recherchait. Du grand art ! Son hack le plus spectaculaire, alors que le FBI le recherchait activement, fut probablement la manipulation couronnée de succès d’un jeu-concours radiophonique (prise de contrôle des lignes téléphoniques de la station) offrant une Porsche au 102e auditeur qui appellerait. L’heureux gagnant, ce fut bien entendu lui…

Arrêté une première fois en 1989, il parvient à s’enfuir pour entamer une cavale de 17 mois avant d’être de nouveau arrêté en 1991. Résultat des courses : 13 chefs d’accusation, une peine de 4 ans de prison ferme et quelques dizaines de milliers de dollars de dédommagements pour Pacific Bell. Il est depuis journaliste spécialisé en sécurité informatique, notamment pour le magazine Wired.

Gary McKinnon : le pirate et les extra-terrestres

Surnom : Solo

Célèbre pour être l’auteur du « plus grand piratage informatique militaire de tous les temps », selon les États-Unis, l’Écossais Gary McKinnon a sévi un peu plus d’un an entre février 2001 et mars 2002. Principal fait d’armes : s’être introduit dans 97 ordinateurs américains appartenant à la NASA, au Pentagone, à la Marine, l’Armée de l’Air, l’Armée de Terre… Objectif réel, ou curieuse ligne de défense, il a affirmé après son arrestation être « simplement » à la recherche d’informations sur des travaux de l’armée américaine au sujet des petits hommes verts, de supposées technologies anti-gravité extraterrestres ou permettant la dissimulation d’OVNI.

Résultat des courses, ses petites enquêtes auraient causé entre 700 000 et 800 000 dollars de dommages aux systèmes informatiques américains (suppression de fichiers critiques, 300 ordinateurs inutilisables, etc.). Opérant depuis le Royaume-Uni au moment des faits, il a pu échapper à l’extradition demandée par les États-Unis pendant quelques années avant que Theresa May ne décrète définitivement en 2012 qu’il ne serait pas transféré chez l’Oncle Sam pour des raisons de santé.

Kevin Mitnick : l’insaisissable

Surnom : Le Condor

Kevin Mitnick débute sa « carrière » à 17 ans en s’introduisant avec des amis dans un central téléphonique de Pacific Bell, afin d’y voler une liste de mots de passe utilisateur, et d’autres données sensibles. Une carrière qui aura duré vingt ans. Il a par la suite, entre autres, accédé à sa manière aux systèmes de grands noms de la technologie tels que Sun Microsystème, Nokia, Motorola, Fujitsu…

« Le Condor » a très probablement été le hacker le plus médiatisé de son époque. Et pour cause, il a été le premier pirate informatique à avoir le privilège d’être dans la liste des 10 criminels les plus recherchés par le FBI. Entre deux intrusions, tentative d’intrusion, vols de données et usages illégaux de données, sa carrière a été ponctuée de condamnations, d’incarcérations, de cavales (jusqu’à deux ans au début des années 90) et de vie en clandestinité. Depuis le début des années 2000, il a pris sa retraite de pirate et écrit des livres parallèlement à une brillante carrière de consultant en sécurité des systèmes informatiques, d’enseignant et de conférencier.

Anonyme : le bourreau grec de Dassault

Surnom : Astra

Sans identité publique connue, celui que l’on surnomme Astra a, de 2002 à 2007, fait commerce de données industrielles et militaires sensibles et de logiciels, dérobés en s’introduisant dans le système informatique de Dassault Systèmes. Arrêté par la police grecque en 2008, tout juste sait-on qu’il est … grec, mathématicien et qu’il avait une bonne cinquantaine d’années au moment des faits.

Grand exportateur, il aurait revendu le produit de ses méfaits à environ 250 clients un peu partout dans le monde : Brésil, Asie, Balkans, Afrique du Sud, Allemagne, Italie, France, etc. pour un préjudice estimé par la filiale de l’avionneur français à environ 250 millions d’euros. Quand même !

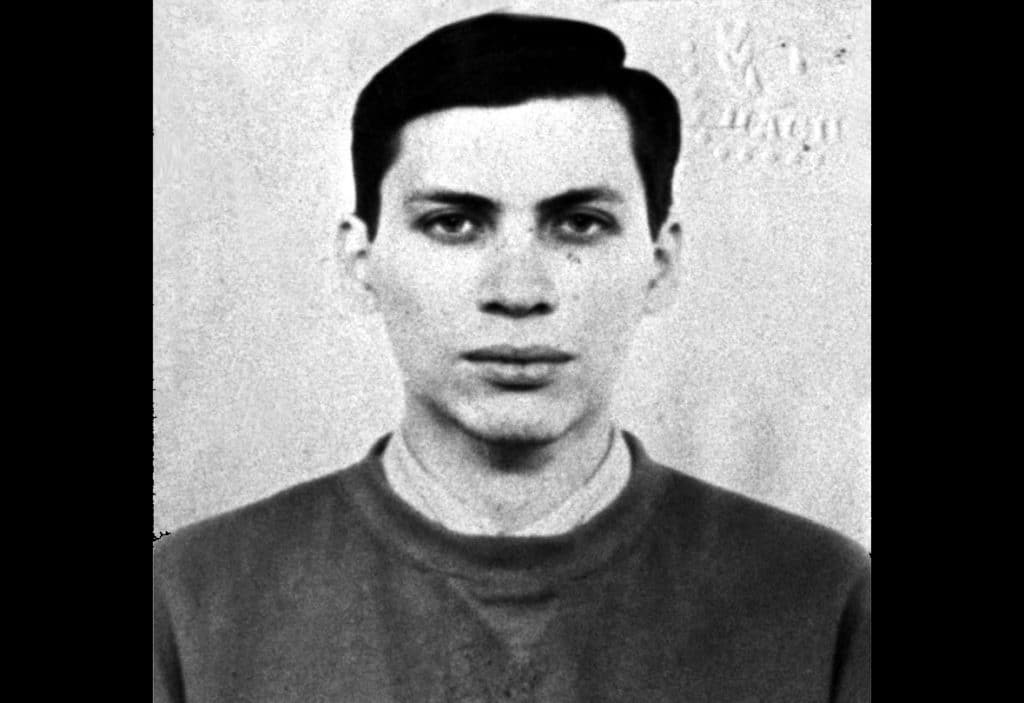

Vladimir Levin : le père des hackers russes

À l’heure où les pirates informatiques russes font, à tort ou à raison, beaucoup parler d’eux dans les médias, Vladimir Levin fait encore figure de légende dans ce milieu en tant que pionnier à la tête d’un groupe connu sous le nom de « hackers de Saint-Pétersbourg ». En 1994, il pirate le système informatique alors très peu protégé de la Citibank via le réseau X.25 pour transférer des fonds depuis les comptes de grandes entreprises, vers des comptes ouverts par des complices dans différents pays (Pays-Bas, Allemagne, Israël, Finlande, etc.).

Finalement, ce sont un peu plus de 10 millions de dollars qui seront siphonnés de cette manière. Il est arrêté en 1995 à Londres et n’a pas pu échapper à l’extradition vers les États-Unis où il a été condamné, en 1998, à 3 ans de prison.

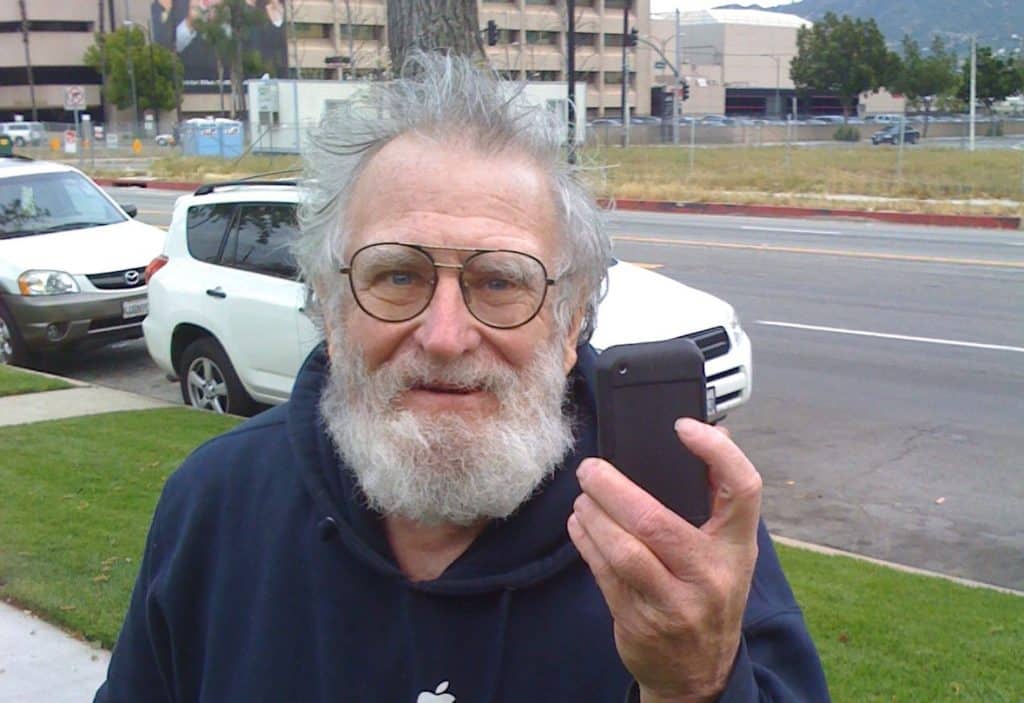

Adrian Lamo : le pirate SDF

Surnom : Homeless Hacker

Hacker motivé par la curiosité et le désir de tester la sécurité de réseaux informatiques pour les uns, vrai pirate ayant causé des préjudices financiers bien réels pour les autres, Adrian Lamo faisait partie de la catégorie des grey hat. Son surnom de « pirate sans abri » était dû à un mode de vie qui le voyait passer constamment d’un endroit à un autre et vivre un peu où il pouvait sans véritable point d’attache. Mais avec une connexion à internet à disposition si possible…

Il est devenu célèbre au début des années 2000 pour avoir piraté de grands systèmes informatiques comme celui de Microsoft, de Yahoo! ou du New York Times. Il est par la suite, en 2010, revenu en grande pompe dans l’actualité en dénonçant aux autorités Chelsea Manning (prénommé Bradley à l’époque), rencontrée en ligne et responsable des fuites de données militaires classifiées vers Wikileaks. Adrian Lamo est retrouvé mort à 37 ans le 14 mars 2018 dans un appartement de Wichita (Kansas). Cause du décès : toujours inconnue à ce jour…

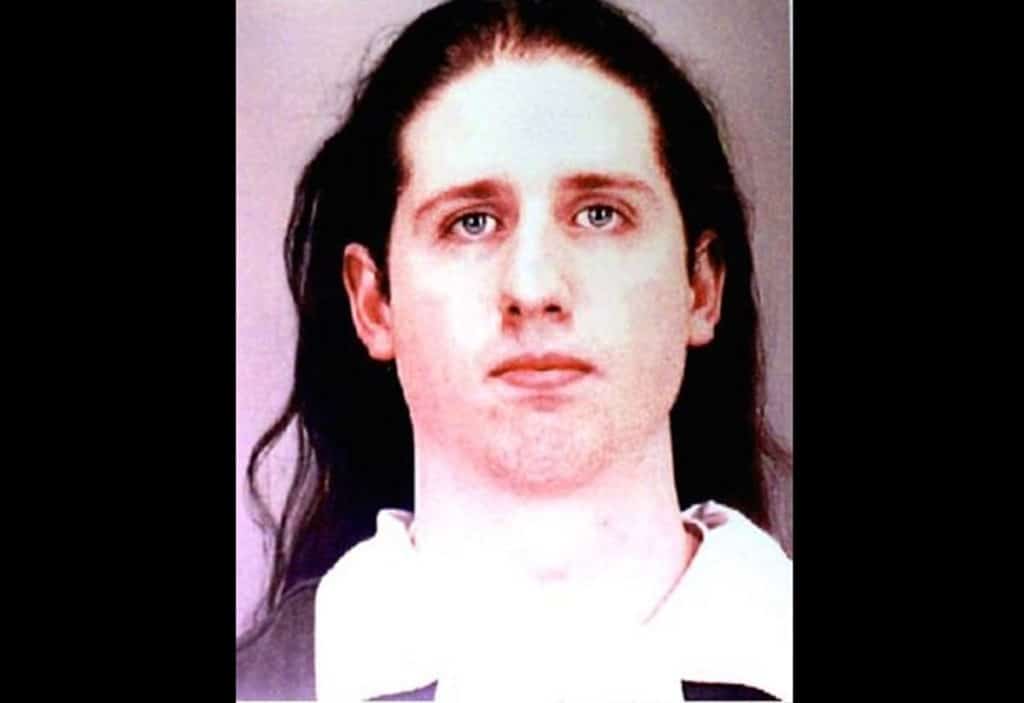

Max Ray Butler : le colosse bipolaire

Surnom : Iceman

Consultant en sécurité informatique le jour, pirate la nuit, Max Ray Butler a purgé une peine de prison de treize ans – l’une des plus sévères sentences en la matière. Libéré en 2019, il fut également contraint de débourser 27,5 millions de dollars de dédommagement à ses victimes, avec une obligation de se tenir à carreau pendant cinq années supplémentaires sous le régime de la liberté surveillée. Les raisons d’une aussi lourde sentence ? Lors de son dernier procès en 2009, il a plaidé coupable de deux chefs d’accusation de fraude électronique : un premier concernant le vol d’environ 2 millions de numéros de cartes de crédit, et un second relatif à des dépenses de 86 millions de dollars en utilisant ces mêmes numéros de carte de crédit volés.

Rappelons qu’il avait fait quelques premiers galops d’essai à la fin des années 90 et au début des années 2000 en se rendant coupable d’accès non autorisé aux ordinateurs du Département de la Défense américain (18 mois de prison), en se livrant à des cyberattaques via réseaux Wi-Fi, et en dérobant, déjà, des informations de cartes de crédit à American Express et à Citibank. Tout en collaborant par intermittence pour le FBI en tant qu’informateur pour se faire pardonner…

Albert Gonzales : le serial hacker

Surnoms : Soupnazi, J4GUARL17, Segvec, CumbaJohnny, KingChilli…

Né à Cuba, cet Américain de Miami aurait débuté ses activités assez tôt puisqu’on lui prête une intrusion dans le système informatique de la NASA dès l’âge de 14 ans. Pendant ses années lycée, Albert Gonzales devient le chef de file d’un groupe de nerds passionnés d’informatique et, quelques années plus tard, il devient le cerveau d’un groupe de hackers connu sous le nom de ShadowCrew.

C’est dans ce contexte qu’il découvre sa vraie passion : le piratage de numéro de cartes de crédit. De 2005 à 2007, il aurait ainsi, en cumulant toutes ses attaques, volé environ 170 millions de numéros, pour les revendre, les utiliser dans des distributeurs d’argent liquide ou effectuer des achats de biens ou de services. Sa technique privilégiée consistait a exploiter des injections SQL afin de créer des backdoors pour y injecter des packet sniffers. Condamné en 2009 et 2010 à deux peines distinctes de 20 ans qui ont été confondues, il n’aura donc à effectuer « que » 20 ans de prison et devrait être libre, au mieux, en 2025.

Jonathan James : le précoce devenu dépressif

Surnom : c0mrade

Une des particularités de Jonathan James, un pirate américain né en 1983 et décédé en 2008, est d’avoir été à l’âge de 16 ans le premier mineur à être condamné pour des faits de cybercriminalité (sept mois d’assignation à résidence). Après s’être fait la main en s’introduisant dans les systèmes informatiques de Bell South (compagnie de télécommunication) et de celui du système scolaire de la ville de Miami, il passe un sacré cap en s’infiltrant dans des ordinateurs du Département de la Défense des États-Unis, pour y installer une porte dérobée et un sniffer qui lui ont permis d’intercepter des messages, des noms d’utilisateurs et des mots de passe.

Plus tard, il a également admis avoir pu obtenir de cette manière le code source d’un logiciel de contrôle de l’humidité et de la température de la Station Spatiale Internationale… qui a obligé la NASA à mettre hors service ses ordinateurs pendant trois semaines afin de vérifier et remettre sur pieds ses systèmes. Quelques années plus tard en 2007, il a été suspecté d’avoir participé à une intrusion dans les différents systèmes informatiques d’une demi-douzaine de grandes enseignes de biens de consommation, ayant donné lieu au piratage de numéro de cartes de crédit et d’informations de millions de clients. À la tête de ces attaques massives, on retrouve Albert Gonzales, mais Jonathan James a toujours nié y avoir participé. En proie à la dépression et persuadé qu’il allait devoir payer pour ces crimes qu’il affirmait ne pas avoir commis, il se suicide en mai 2008.

Robert Tappan Morris : un bel exemple de réinsertion …

Aujourd’hui professeur au prestigieux MIT (Massachusetts Institute of Technology) Robert Tappan Morris a eu une petite, mais intense, carrière de hacker fin 1988 alors qu’il était étudiant à l’Université Cornell. Il y a en effet mis à profit son temps libre pour développer le premier ver informatique de l’histoire, baptisé Morris.

Conséquences : plusieurs milliers de stations Unix connectées à internet ont été infectées et son auteur à été touché par une immense et soudaine célébrité. Il a pour cela été condamné en 1990 à 3 ans de probation, 400 heures de travail d’intérêt général et une amende de 10 000 dollars. Et pour ceux qui croient en l’hérédité des compétences, notons que son père, Robert Morris Sr. avait au préalable travaillé pour la NSA en tant que cryptographe et expert en sécurité informatique…

George Francis Hotz : le roi du hardware

Surnom : geohot

Élève brillant, l’américain George Hotz a été finaliste d’un concours scientifique avec un projet de robot baptisé « The Googler » (Intel Northwest Science Expo en 2005) et a participé à des combats de robots (Titanium Knights notamment) avant de travailler sur différents projets tels que « NeuropiloT » (encéphalogramme de commande d’une interface informatique) et « I want a Holodeck » qui lui a valu plusieurs récompenses.

Très clairement passionné par le hardware, il a surtout été le premier, en 2010, à réussir à pirater la PlayStation 3, réputée inviolable par la communauté des hackers depuis trois ans. Autres coups d’éclat, et non des moindres, il parvient en 2007 à débloquer l’iPhone pour qu’il puisse être utilisé avec tous les opérateurs et, en 2010 à jailbreaker le firmware 4.1 des iDevices.

Marcel Lehel Lazar : le plus malin

Surnom : Guccifer

Son truc à lui, c’était le piratage de comptes mail, Facebook, Flickr et Twitter pour des motifs plus ou moins flous. Le monde étant, selon lui, dirigé par les Illuminatis, entre autres théories du complot. Ce qui frappe d’abord en étudiant le CV de Guccifer, c’est qu’il ne possédait a priori pas de compétences informatiques particulières. Ses principales armes étaient le bon sens, la patience et une capacité hors norme à déjouer les questions de sécurité en déduisant les réponses après avoir enquêté sur internet afin de trouver des informations sur ses cibles.

Ce Roumain ne s’attaquait bien entendu pas à madame ou monsieur tout le monde, puisque dans la liste de ses victimes on retrouve de nombreuses personnalités américaines ou roumaines, des célébrités ainsi que des responsables gouvernementaux : des starlettes roumaines, la sœur de Georges HW Bush, Colin Powell, la sénatrice américaine Lisa Murkowski, l’assistant de Bill Clinton, Hillary Clinton, Candace Bushnell (l’auteure de Sex and the City)… Même si ses cibles n’étaient pas toutes de premier ordre, elles lui permettaient d’avoir accès aux correspondances entretenues avec des personnalités plus haut placées.

L’interception des courriels de Sidney Blumenthal (ancien assistant de Bill Clinton), par exemple, lui a permis de transférer des informations sensibles (l’attaque de Benghazi en Libye, le 11 septembre 2012, notamment) à la Secrétaire d’État Hillary Clinton afin, très probablement, de la compromettre. Il a été arrêté en Roumanie en 2014, où il fut condamné à quatre années de prison, puis immédiatement extradé vers les États-Unis où il a été condamné à 52 mois de prison.

Anonyme (s) : Guccifer 2.0, le retour

Surnom : Guccifer 2.0

L’affaire est encore relativement récente puisque ce prétendu descendant de Guccifer aurait revendiqué, en 2016, de nombreux hacks ciblant les États-Unis, le piratage du réseau informatique du Comité National Démocrate américain et le transfert des informations obtenues à Wikileaks. Avec toutes les conséquences que l’on connaît sur la campagne présidentielle outre-Atlantique opposant Donald Trump à Hillary Clinton.

On ignore précisément à ce jour si Guccifer 2.0 est un seul et même individu ou un groupe de hackers, mais dans les deux cas, de forts soupçons pèsent sur le gouvernement russe et son agence de renseignements militaires le GRU. Bien que se déclarant être Roumain comme son prédécesseur (Guccifer) et non pas Russe, Guccifer 2.0 aurait parfois utilisé un VPN en langue russe tout en maniant de manière assez étrange la langue roumaine lors d’interviews. Au point que certains experts sont persuadés qu’il utilisait un traducteur en ligne…

Loyd Blankenship : légende vivante

Surnom : Le mentor

Le parcours actif de Loyd Blankenship a débuté dans les années 70 et s’est poursuivi dans les années 80 en tant que membre d’illustres communautés de piratage telles que Legion of Doom et Extasyy Elite. Arrêté en 1986, il est resté dans l’histoire pour avoir écrit après cette date la « bible du hacker » intitulée Conscience of a hacker (aussi appelé Hacker Manifesto ou Mentor’s last words).

En 1989, il est embauché par le studio Steve Jackson Games pour collaborer à la création du toolkit pour le jeu de rôle Cyberpunk GURPS. Mais l’accalmie n’est que de courte durée puisqu’en 1990, le livret du jeu est saisi chez lui par les services secrets américains qui le considéraient alors comme un véritable petit manuel du parfait criminel informatique… Le mentor s’est depuis rangé, il est désormais musicien et développeur de jeux indépendants.