TS-x53B : premier NAS de QNAP avec USB-C et port PCI Express 2.0

Surfer sur la vague USB-C.

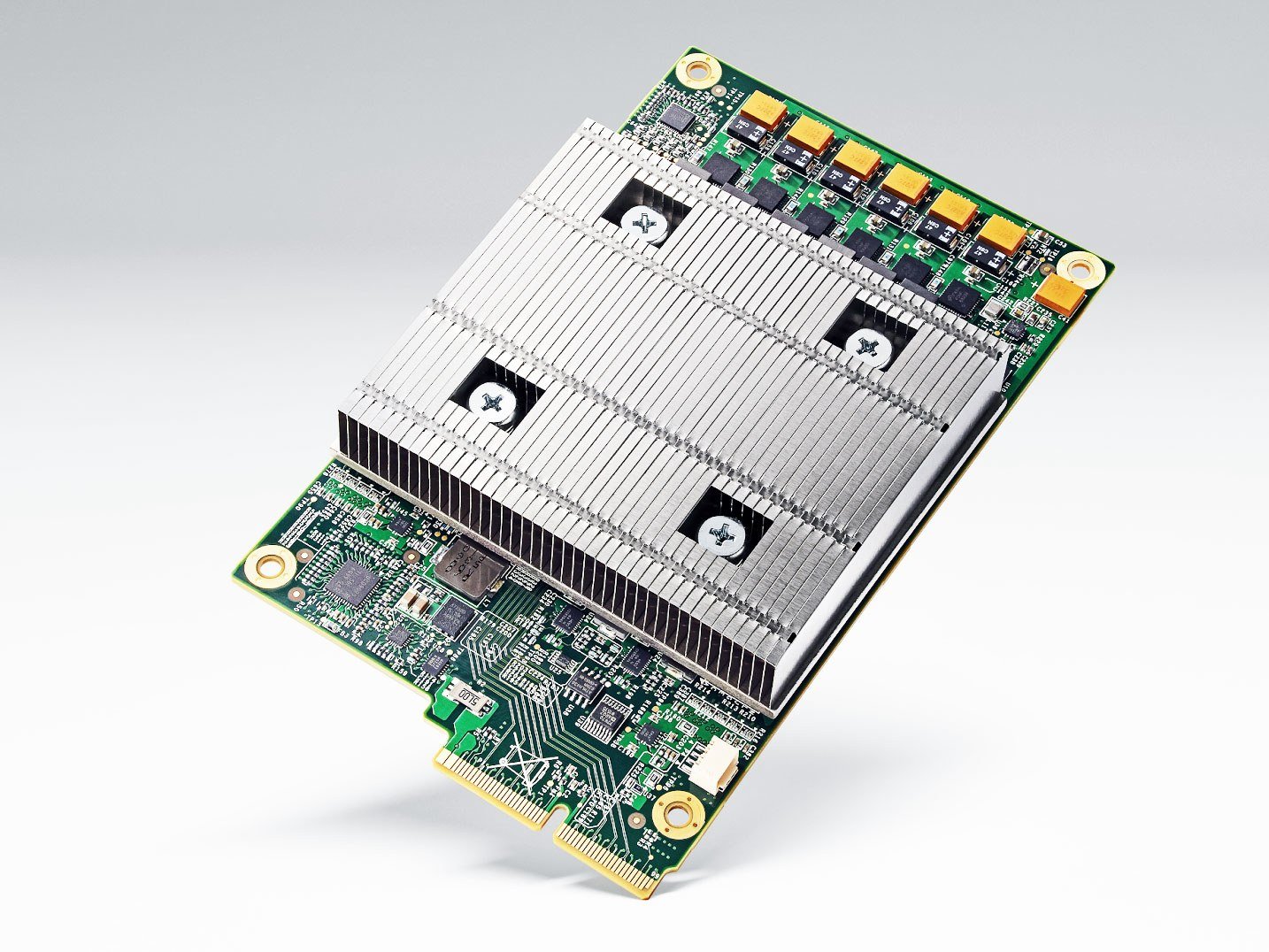

Apprentissage automatique : le TPU de Google écrase les CPU et GPU

Le cerveau de Skynet.

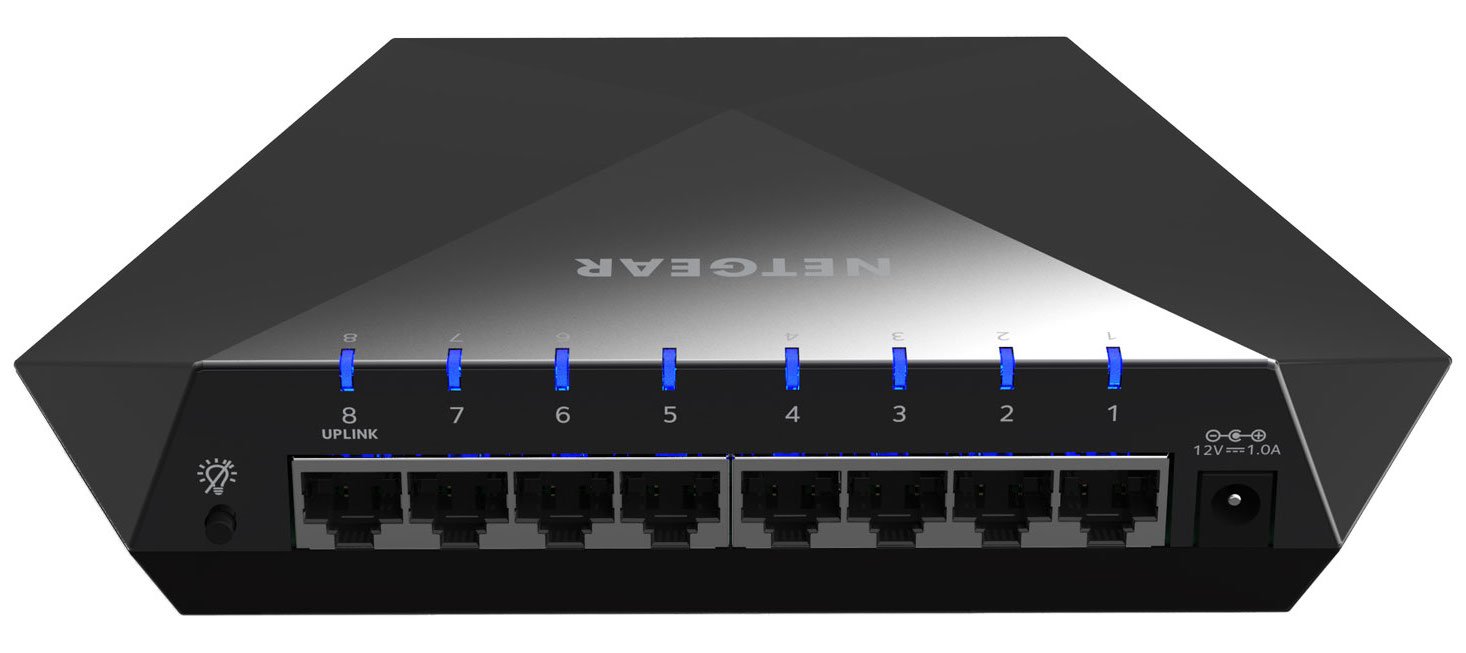

Le premier switch pour gamers de Netgear est maintenant disponible

Pour les cas à part.

Test : analyse complète des performances de la 4G Box de Bouygues

Il y a quelques semaines, Bouygues Telecom lançait enfin son offre d'accès à Internet en 4G « fixe » à 29,99 euros (location du matériel en sus), destinée en priorité aux zones rurales ne profitant…

La meilleure méthode pour définitivement détruire ses données à l’époque des SSD

Les temps changent et la sécurité informatique aussi.

Nintendo Switch : un adaptateur Ethernet pour une LAN Party à 10 consoles

Les LAN Party en 2017.

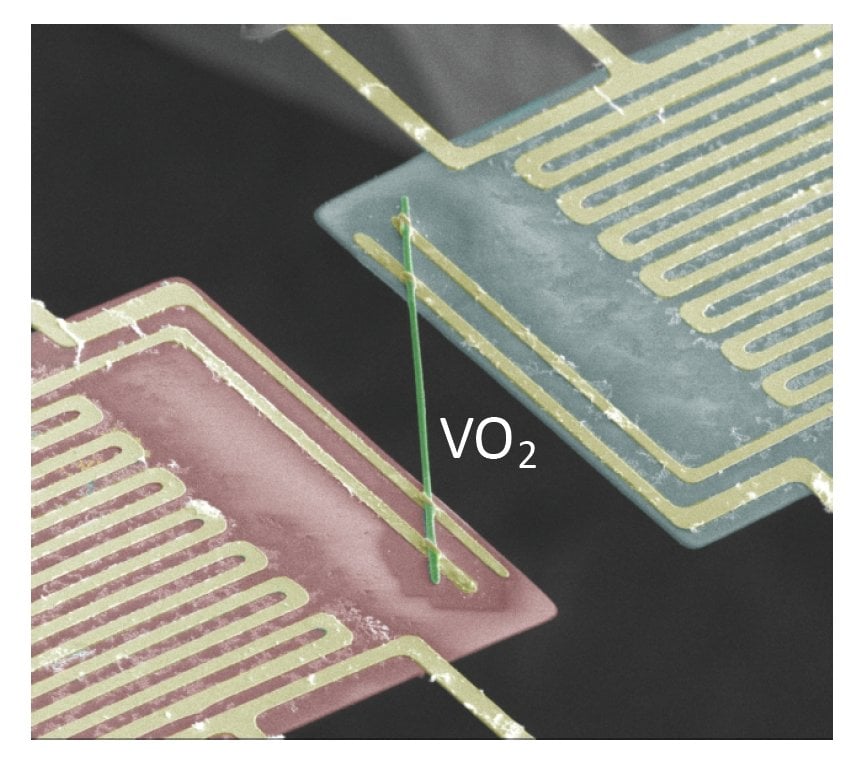

MàJ : Dioxyde de vanadium, un métal incroyable qui conduit l’électricité, mais pas la chaleur

Le futur de l’ingénierie électrique ?

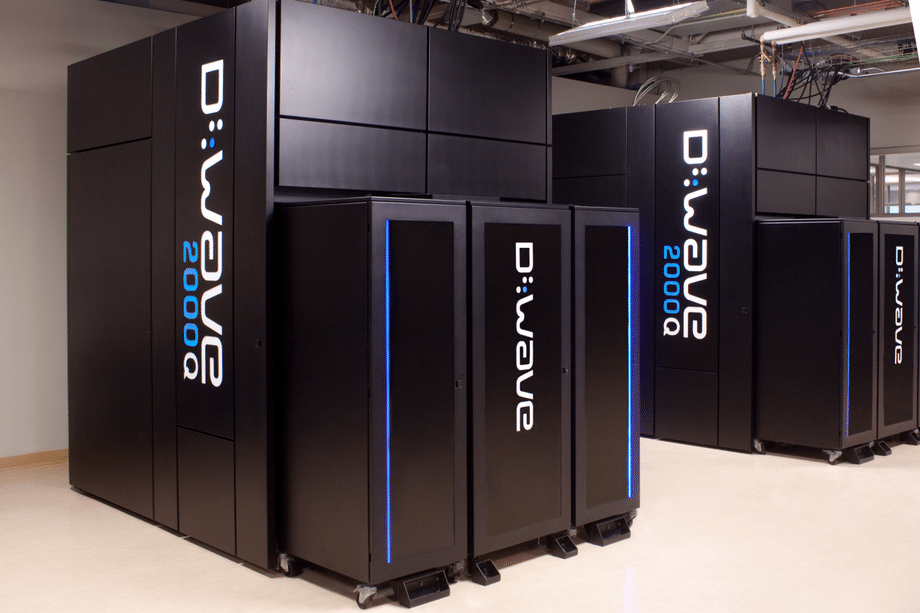

D-Wave 2000Q : l’ordinateur quantique à 15 millions de dollars

Très critiqué, mais toujours plus puissant.

Vidéo : MMOne Project, le fauteuil articulé ultime pour la réalité virtuelle

« Tu me fais tourner la tête… »

Video : Asus GameFirst IV, grouper plusieurs connexions réseau pour mieux jouer

Deux connexions valent mieux qu'une.

Asus BRT-AC828 : le premier routeur avec port SSD M.2, un vrai couteau suisse ?

Attacher un disque dur USB à un routeur n'est pas toujours élégant et les performances peuvent en souffrir. Asus y remédie en proposant une solution moderne et originale permettant de profiter de débits et capacités…

Cette montre pompe l’énergie du corps humain pour se recharger

Les montres automatiques utilisent les mouvements du poignets comme source d'énergie. La Matrix PowerWatch, elle, récupère la chaleur du poignet pour recharger sa batterie.

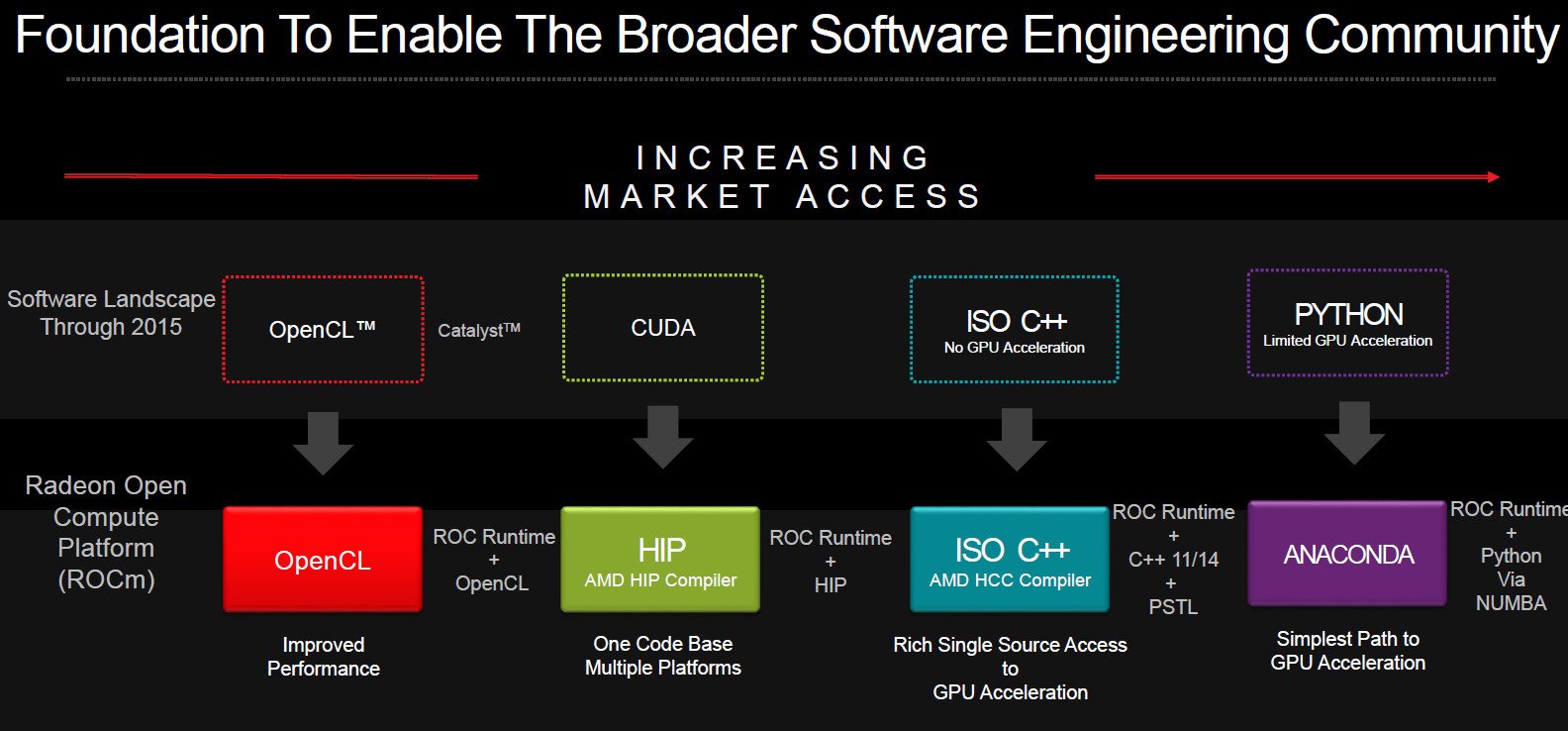

ROCm 1.3 : les Radeon peuvent officiellement accueillir du code NVIDIA CUDA

Pour se faire une place sur le marché des supercalculateurs, AMD va devoir séduire les organisations ayant déjà conçu de nombreuses applications tournant sur des GPU NVIDIA. La firme annonce donc un outil compatible CUDA.

MàJ : Comment RED SFR remplace votre fibre par du câble… sans résilier !

Chez RED SFR, on est sur le pied de guerre. Il faut dépouiller la concurrence de ses abonnés pour les récupérer sur son réseau. A tout prix. Et voilà comment ça se passe.

Routeur Nighthawk X10 : 7,2 Gbit/s et fibre optique à 10 Gbit/s

À 500 euros, il est évident que ce routeur n’est pas pour tout le monde. Si peu de personnes auront vraiment besoin de toutes ses fonctionnalités, le X10 de Netgear reste impressionnant.

Vidéo : ce routeur Linksys WRT3200ACM est open source et monte à 2,6 Gbit/s

Le nouveau routeur de Linksys se met à la mode AC3200 en proposant trois bandes de 160 MHz. Le design reste très proche des célèbres WRT, mais le prix est assez élevé.

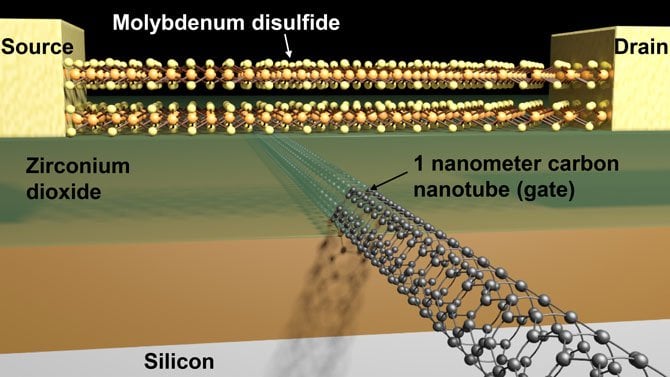

Des chercheurs gravent le plus petit transistor au monde : 1 nm

1 nm. C'est la finesse de gravure d'un transistor à laquelle sont parvenus des chercheurs américains. Toutefois, leur technique ne sauvera pas la loi de Moore.

Nouveau standard 802.3bz-2016 : jusqu’à 5 Gbit/s sur les câbles Ethernet existants

Les célèbres câbles Ethernet ont une nouvelle vie grâce à l’arrivée d’un standard qui permettra de dépasser le gigabit par seconde, afin de suivre les réseaux sans fil à haut débit.

Le TOP 50 des personnalités les plus influentes de la High Tech

Voici 50 personnalités du monde de la high-tech que tout bon geek est sont censé connaître. Les biographies données sont très succinctes et il est impératif de suivre l’actualité pour en savoir plus sur ces…

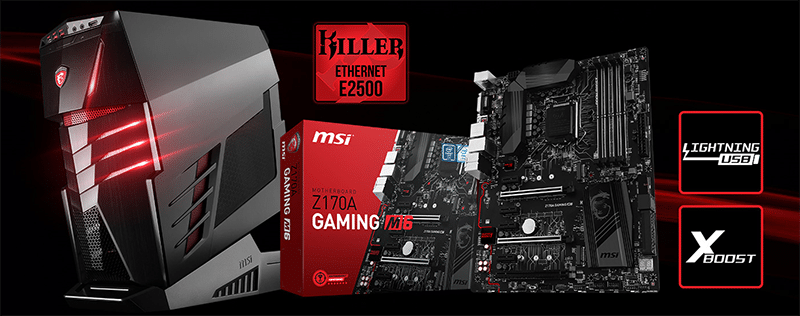

Killer E2500 : contrôleur Gigabit Ethernet optimisé pour accélérer ses applications

Killer E2500 remplace le Killer E2400, ce module Gigabit Ethernet offrant des fonctionnalités supplémentaires destinées aux gamers. La nouvelle version réduirait encore plus les lags et permettrait de donner une plus grande priorité à ses…

Twitch et YouTube : les chaînes incontournables pour les fans de jeux vidéo

Avec l'essor des connexions haut-débit, et l'arrivée d'un certain Twitch sur le marché, les dernières années ont vu la pratique du streaming devenir de plus en plus populaire.

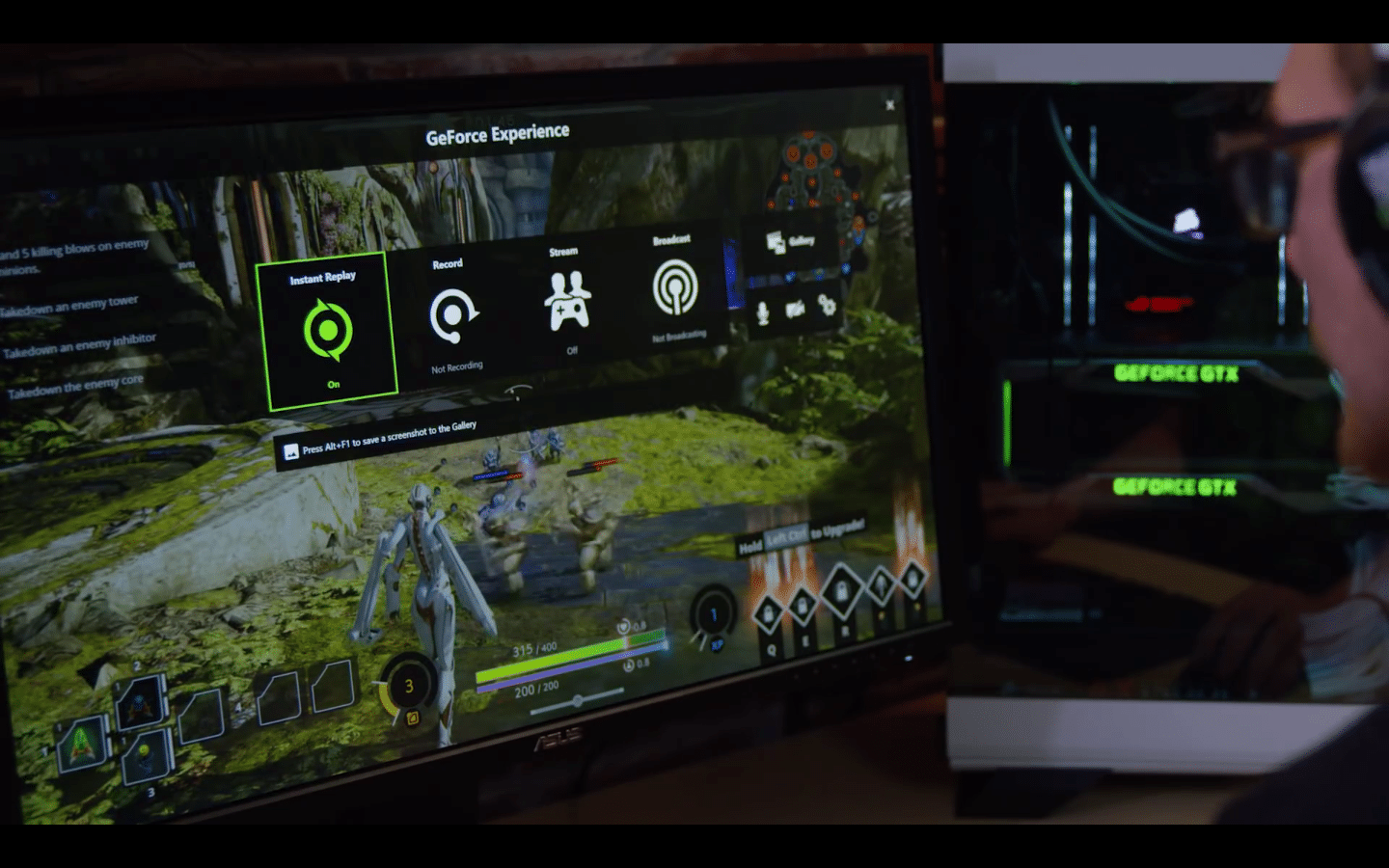

Le logiciel NVIDIA GeForce Experience accusé d’être un bon gros spyware

GeForce Experience est un programme sympathique de Nvidia qui permet d'optimiser les réglages de ses jeux, ou d'utiliser les fonctions des GeForce. Mais il est accusé d'envoyer trop de données personnelles à NVIDIA.

Reconstruire un visage pixelisé par intelligence artificielle, avec une simple GeForce GTX 1080

« srez » exploite la puissance de l’apprentissage automatique à l’aide d’une carte graphique grand public et un simple programme en Python. Cette branche de l’intelligence artificielle n’est clairement plus réservée aux supercalculateurs.

id Software : « utiliser DirectX 12 plutôt que Vulkan n’a pas de sens »

Vaut-il mieux développer un jeu avec DirectX 12 ou avec Vulkan ? Le débat fait rage sur Twitter après la prise de position d'un développeur d'id Software en faveur de l'API 3D du Khronos Group.

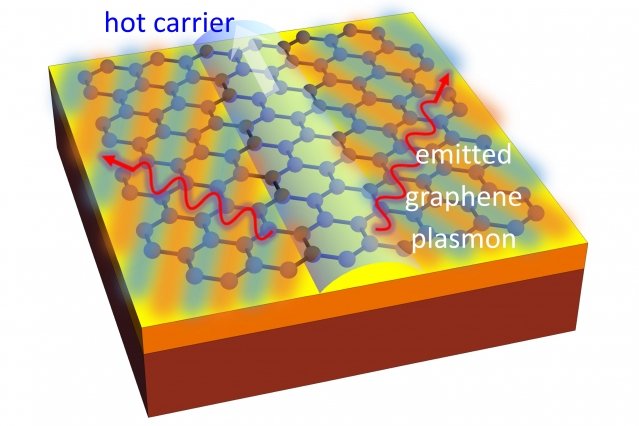

Recherche : conversion de l’électricité en lumière par une puce en graphène

Le graphène continue de fasciner les chercheurs. Aujourd’hui, ce matériau permet de maîtriser à une très petite échelle un phénomène physique réservé jusqu’à présent à l’astronomie, ce qui a permis la création d'une nouvelle puce…